Actualidad informática

Noticias y novedades sobre informática

Si un ciberataque provoca una colisión, ¿quién es responsable?

Los ciberatacantes tendrían la carga principal, pero los fabricantes y propietarios podrían también enfrentarse a cierta responsabilidad.

El mes pasado, Wired publicó un informe en el que describían cómo los investigadores en seguridad Charlie Miller y Chris Valasek fueron capaces de hackear de forma inalámbrica un Jeep Cherokee. Tras controlar inicialmente el sistema de entretenimiento y los limpiaparabrisas, luego desactivaron el acelerador. Incluso más grave, Miller y Valasek también desactivaron sin necesidad de cables los frenos del Jeep, dejando a Andy Greenberg, el escritor de Wired que estaba al volante, “pisando frenéticamente el pedal dado que el monovolumen de 2 toneladas se dirigía incontrolablemente hacia una zanja”. Unos días más tarde, Fiat Chrysler Automobiles anunció una retirada que afectaba a 1,4 millones de vehículos.

Esta vulnerabilidad concreta, presumiblemente, se corregirá con rapidez, pero dada la imprudente carrera entre los fabricantes de automóviles por tener a sus vehículos “conectados”, es probable que se descubran otros agujeros de ciberseguridad, algunos de los cuales podrían permitir a los ciberatacantes tomar el control del vehículo desde Internet y provocar un accidente. Y, si esto sucede, ¿quién tiene la responsabilidad?

Existen tres grandes grupos que potencialmente podrían ser responsables: los ciberatacantes, las compañías implicadas en la fabricación y venta del vehículo y, bajo ciertas circunstancias, el propietario del automóvil.

Por supuesto, la culpa directa recae sobre los ciberatacantes. Si actúan intencionadamente para impedir el normal funcionamiento de un vehículo y terminan causando, involuntariamente o no, un accidente, se enfrentarían tanto a un procedimiento criminal como a una responsabilidad civil. Pero hallar a los ciberatacantes en tal situación podría ser difícil, especialmente si han ocultado cuidadosamente sus huellas. Además, incluso si se pudiese hallar a los atacantes, podrían estar en otro país, lo cual complicaría aún más los esfuerzos por buscar compensación o acusación.

Artículo completo en: Ciencia Kanija 2.0

Gato para seguimiento de WiFi

Gene Bransfield, investigador de seguridad creo un collar con un chip Spark Core, cargado con firmware hecho por el investigados así como una tarjeta WiFi, un minúsculo módulo GPS y una batería, todo lo necesario para mapear las redes en el vecindario y detectar aquellas que podrían ser vulnerables a cualquier intruso.

El collar llamado WarKitteh lo colocó en el gato de la abuela de su esposa, Coco, que como cada día salió a recorrer las calles y de paso ayudar a Bransfield con el trabajo que debutará en la DefCon, la conferencia de hackers en Las Vegas.

La conferencia que ofrecerá Bransfield se llama “Como convertir a tus mascotas en armas” aunque reconoce que WarKitteh no es una amenaza de seguridad, el collar fue creado para entretener a los hackers de la audiencia.

La parte interesante es que a pesar de que la encriptación WEP tiene más de 10 años y es conocida su facilidad para penetrarla, todavía existen muchas redes que la usan.

Fuente: conéctica

Licencia CC

Una joven mujer al frente de la seguridad de Google Chrome

Una embajadora de las mujeres en la tecnología y la educación STEM.

Parisa Tabriz es responsable de seguridad de Google Chrome. Ella ha trabajado en seguridad de la información en Google por más de seis años, comenzando como un «hacker» y contratada como ingeniera de software para el equipo de seguridad de Google. Como ingeniero, encontró y cerró los agujeros de seguridad en aplicaciones web de Google, y enseñó a otros ingenieros la forma de hacer lo mismo.

Hoy en día, Parisa gestiona el equipo de ingeniería de seguridad de Google Chrome, cuyo objetivo es hacer de Chrome el navegador más seguro y mantener a los usuarios seguros mientras navegan por la web. A finales de 2012 , fue seleccionada por la revista Forbes como uno de los 30 pioneros en tecnología menores de 30 años. Cuando no está trabajando sobre, le gusta hacer otras cosas (arte, comida, proyectos de bricolaje diversos) o escapar a Silicon Valley para hacer senderismo y escalada en rocas de las montañas.

«El buen código se caracteriza por cualidades que van más allá de lo puramente práctico, como las ecuaciones de la física o las matemáticas, el código puede aspirar a la elegancia», recientemente exclamó Vikram Chandra en un artículo en el Financial Times. En un entorno donde las estadísticas de educación en EE.UU. no son precisamente halagüeñas en el número de los jóvenes, especialmente las mujeres, que van a la ciencia y la programación informática.

Los columnistas se han aliado con los críticos y condenan el estado de la educación tecnológica en EE.UU. y cada vez más los trabajos dependen más de la computadora y la codificación en todos los sectores. Un informe de 2010 de la Association for Computing Machinery y la Computer Science Teachers Association encontró que más de dos tercios de los ciudadanos de Estados Unidos tuvieron poco o nada de alfabetización en ciencias de la computación en la enseñanza secundaria. Es un problema, lo que sugiere el informe, ha dejado a EE.UU. «lamentablemente detrás en la preparación de los estudiantes en el conocimiento de la informática fundamental y las habilidades que necesitan para el futuro».

Artículo completo en: Nature

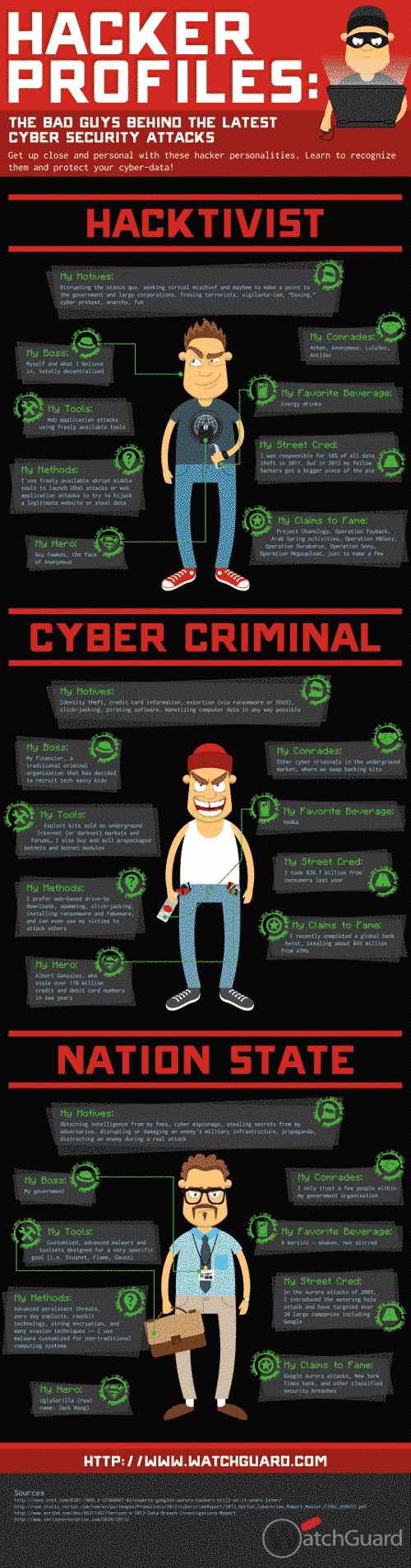

Economía sumergida de los hackers

Según un estudio de Dell sobre la economía sumergida del hacking, eso es lo que se paga de media a un hacker por los datos de una tarjeta de crédito Visa o Mastercard estadounidense. Obviamente, no encontraréis estos servicios buscando en Google: hay que irse a partes más oscuras de la red, sólo accesibles buceando con herramientas como Tor.

Los precios varían. En el caso de necesitar más datos para usar la tarjeta de crédito, puedes conseguir todos los datos de la identidad de una persona (incluyendo teléfonos, PINs de tarjetas y números de la seguridad social) por 25 dólares. Incluso puedes conseguir acceso a una cuenta bancaria con entre 70000 y 150000 dólares por el módico precio de 300 dólares.

Eso sí, no estamos hablando de cuentas o tarjetas específicas, sino una cualquiera de las que los hackers tendrán almacenadas. Y es que cada vez que un usuario poco precavido instala un keylogger o un troyano, los datos que obtienen no se explotan directamente: los analizan y almacenan para después venderlos.

¿Por qué hacerlo así y no sacar directamente el dinero de esas cuentas robadas? La razón es sencilla: para mantenerse ocultos. Es difícil saber cuándo y por qué se filtraron las credenciales de tu cuenta bancaria, pero en el momento en el que en esa cuenta haya movimientos sospechosos será fácil encontrar al culpable. Y al que encontrarán no será al hacker original, sino al que ha comprado la cuenta si no ha tomado las precauciones necesarias. Un regalo envenenado, como quien dice.

Pero no sólo hay almacenes de cuentas bancarias y tarjetas. El estudio de Dell comenta los precios para otros servicios, digamos, poco ortodoxos: hasta 100 dólares por obtener todos los datos posibles de una persona concreta a través de redes sociales, ingeniería social e infección con troyanos; troyanos con kits anti-detección por algo menos de 300 dólares; o redes de hasta 15.000 bots por 250 dólares.

Fuente: GENBETA

Licencia CC

Día Internacional de la Seguridad Informática

Desde 1988, cada 30 de noviembre se celebra el Día de la Seguridad Informática con el fin de generar conciencia y alertar a los usuarios acerca de las amenazas más comunes en lo que refiere a seguridad informática, a los mitos de protección que existen y con los que muchos piensan que están protegidos sin tomar precaución alguna.

Se inició en Estados Unidos y se comenzó a celebrar en otros países como España, México y gran parte de América Latina.

Las campañas de phishing, apoyadas en técnicas de Ingeniería Social siguen siendo una de las principales amenazas. Correos electrónicos falsos de bancos, empresas de telefonía móvil celular o de reconocidos servicios en internet buscan robar información sensible como nombres de usuario, contraseñas o números de tarjetas de crédito. Así que a estar muy atentos con los correos y mensajes que recibes, no vaya a ser que caigas en un engaño y entregues toda tu información.

¿Quién no recibe por lo menos un par de fastidiosos mensajes spam en el día?. Si bien muchas soluciones de seguridad ofrecen filtros antispam e incluso los principales servicios de correo electrónico cuentan con herramientas para controlar estos molestos mensajes, es tanta la cantidad que se genera que aún sigue siendo una molestia. Tal vez lo más peligroso de todo este tema, es que algunos mensajes pueden estar enlazados a sitios con contenido malicioso.

La gran cantidad de información publicada en internet y el poco cuidado al momento de acceder a contenidos son la combinación perfecta para que se camuflen aplicaciones que busquen estafar a los más desprevenidos: aplicaciones que cambian el aspecto o color de Facebook, falsos plugins para reproducir videos, aplicaciones falsas como Whatsapp para PC son algunos de los ejemplos de las preferidas por los atacantes para engañar a los usuarios.

Virus, troyanos, gusanos, botnets… además los atacantes buscan propagarlos a través de múltiples canales: correo electrónico, mensajes en redes sociales, SMS, aplicaciones con crack, falsos vídeos o fotografías, sitios web modificados: las variables son tantas que la mejor alternativa además de ser muy cuidadosos es contar con una solución de seguridad que nos proteja de la infección con algún tipo de malware.

Por último, vale la pena mencionar las contraseñas: queridas por muchos, dolor de cabeza para otros. Sea para entrar al correo electrónico, a redes sociales, al sistema de la empresa o la universidad, para desbloquear la computadora o el smartphone o para cifrar nuestra información más valiosa pareciera que las utilizamos en todas partes. Y dependiendo del buen uso que les demos va a depender en gran medida el nivel de seguridad de la información que queremos proteger. Tener una contraseña robusta, no utilizar la misma en todos los servicios y además hacer uso de un segundo factor de autenticación puede ayudar a que sea realmente efectiva la protección.

Fuente: eseT Blog de laboratorio

Las mayores perdidas de datos de la historia de la informática

1 – Heartland Payment Systems. 2008. Hackeo. Pagó 60 millones de dólares a Visa para hacer frente a las pérdidas de los titulares de tarjetas de crédito y débito afectadas por el robo de datos que Heartland sufrió en 2008. La violación fue revelada por Heartland en enero de 2009 y se cree que afectó a más de 100 millones de números de tarjetas de crédito y débito.

2 – TJ Maxx y Marshalls. 2007. Hackeo. Un hacker o hackers robaron datos de al menos 45,7 millones de tarjetas de crédito y débito de los compradores en las tiendas a precios de descuento como TJ Maxx y Marshalls en un caso cree que es el más grande tal violación de información al consumidor.

3 – American Online. 2005. Robo. Un ex ingeniero de software de American Online robo de 92 millones de nombres de usuario y direcciones de correo electrónico para venderlos a los spammers. Y a esto hay que unir que en 2006, de nuevo, AOL, no se sabe por qué, dejo en abierto dtos de búsquedas, 20 millones de “queries”.

4 – Sony PlayStation Network. 2011. Hackeo. Un hackeo que afectó a 77 millones los clientes. Un coste de 170 millones de dólares.

5 – 70 Millones, el ejercito de EEUU. 2009. Imprudencia. Por un disco duro defectuoso que envió al proveedor para su reparación sin destruir primero los datos.

David McCandless de Information is Beautiful ha creado una impresionante gráfica, que ilustra el tamaño relativo de las pérdidas de datos famosos:

http://www.informationisbeautiful.net/visualizations/worlds-biggest-data-breaches-hacks/.

Fuente: javiergarzas.com

autobus las palmas aeropuerto cetona de frambuesa