Actualidad informática

Noticias y novedades sobre informática

Aportar contraseñas en un juicio es ilegal

El artículo 11.3 del derogado Real Decreto 994/1999 establecía:

“Las contraseñas se cambiarán con la periodicidad que se determine en el documento de seguridad y mientras estén vigentes se almacenarán de forma ininteligible.”

En idéntico sentido informa el vigente Real Decreto 1720/2007 en su artículo 93.4:

“El documento de seguridad establecerá la periodicidad, que en ningún caso será superior a un año, con la que tienen que ser cambiadas las contraseñas que, mientras estén vigentes, se almacenarán de forma ininteligible.”

¿Qué significa “ininteligible”?, pues según el Diccionario de la Real Academia: “No inteligible”, así que con el concepto aclarado podemos continuar.

En el caso de hoy tenemos a Fleurop Interflora España (Interflora), que ante la presunta estafa llevada a cabo por un cliente al pagar uno de sus productos vía web con una tarjeta de crédito de la que no era titular, presentó denuncia ante el Juzgado correspondiente.

Entre la documentación presentada al órgano jurisdiccional aportó una hoja en la que, entre otros datos, se indicaba el nombre de usuario y la contraseña de acceso utilizados por el presunto estafador en la web de clientes de Interflora.

Este hecho lo puso en conocimiento de la Agencia Española de Protección de Datos mediante la correspondiente denuncia.

Interflora declaró a la AEPD en un primer momento que las contraseñas en efecto se almacenan de forma ininteligible (no inteligible) pero que el Administrador de la web, mediante unas herramientas, puede descifrarlas para que, en casos como este, se pueda acompañar la contraseña en la denuncia.

Sin embargo, luego afirmó que las contraseñas se almacenan generando un hash con el criptosistema SHA-1 y luego aplicando una codificación Base64, y que no es posible descifrarlas, sino que la clave que introduce el cliente en la autentificación se encripta y se compara con la que hay almacenada. Declaraciones contradictorias.

Se consigue probar que las contraseñas estaban en texto claro en la base de datos de Interflora, y la Agencia advierte que “no es que se aporte en abierto (la contraseña) para que el Juzgado pueda visualizarla, que también es sancionable, sino que previamente se hallaba visible“.

Ninguna de las alegaciones de Interflora prosperan y finalmente, aunque la infracción constituye una sanción mínima de 60.000 euros, la Agencia se lo deja en 1.000 euros.

Este caso también ha puesto de manifiesto las diferencias entre lo que se indica en el Documento de Seguridad de la empresa y lo que ocurre realmente. Según el Documento de Seguridad de Interflora, respecto a las contraseñas de afirma que “en el caso de aplicaciones de gestión definidas en el presente documento de seguridad, el cifrado de contraseñas será realizado por el sistema gestor de bases de datos o por la propia aplicación”, lo cual no era cierto. Así como tampoco los Avisos Legales que afirman algo parecido en su página web.

La Resolución sancionadora es de fecha 4 de junio de 2009. Descargar.

Fuente: Samuel Parra

__________________

Enlaces relcionados:

¿Absorben los cactus la radiación del monitor?

No especialmente.

Los cactus cerca de la pantalla del ordenador no hacen nada, salvo alegrar un poco la vista y como mucho servir de objeto contundente en caso de pelea laboral.

La radiación es la transmisión de energía mediante ondas electromagnéticas (por ejemplo, la luz, las ondas de radio, las microondas, etc.) o mediante partículas subatómicas. Así, a la primera se le conoce como radiación electromagnética, y a la segunda, radiación corpuscular. Todos los cuerpos absorben en cierta medida radiaciones. ¡Pero absorben las que les llegan directamente, en línea recta!

Dicho esto, no hay más que decir que los cactus no tienen ninguna propiedad que les haga absorber más radiación (electromagnética o corpuscular) que cualquier otra planta o ser vivo. Hay que recordar además que todos los cuerpos que vemos absorben parte de luz: Por eso vemos distintos colores, o por eso los huesos salen más opacos cuando nos hacemos una radiografía.

Además, todos sabemos que la luz y cualquier radiación se propagan en todas las direcciones y a igual velocidad. ¿Cómo podría ser efectivo por tanto un cactus que sólo está situado en una zona muy concreta, y además NO delante de la pantalla? Si al menos el cactus rodease todo el monitor, como un filtro, o lo pusiéramos delante de nosotros… el problema sería que no veríamos lo que escribimos.

El hecho de que un cactus fuera realmente beneficioso cerca de un monitor o pantalla de ordenador implicaría no sólo una especial capacidad para absorber radiaciones, sino que además las atraería desviando su recorrido rectilíneo… ¡Tendríamos un agujero negro de sobremesa, pero con pinchos!

Finalmente, los monitores y pantallas de ordenador, así como los modernos televisores, no emiten radiaciones dañinas, así que cualquier medida es infundada.

En muchos libros y webs de plantas incluso se da la especie más capacitada: Cereus peruvianus, el Myrtillocactus geometrizans. ¿Algún empresario de ventas de plantas se habrá inventado esta leyenda urbana?

Fuente: Cultura trivial

Virus roba informacion en cajeros automaticos

Segun analistas del grupo de investigaciones SpiderLabs de Trustwave, estos fueron sorprendidos a principios de este año cuando recibieron muestras del malware de parte de una institucion financiera del este de Europa. Trustwave realiza investigaciones para las principales compañias de tarjetas de credito e instituciones financieras.

Segun declaraciones de Andrew Henwood, vice presidente de operaciones para Europa, Medio Oriente y Africa de SpiderLabs

“Es la primera vez que tenemos informacion sobre malware de este tipo. Estamos sorprendidos del nivel de sofisticacion, el cual nos pone bastante nerviosos.”

El virus registra la informacion de la cinta magnetica en la parte posterior de las tarjetas, asi como tambien el numero de identificacion persona (PIN). Esta informacion luego puede imprimirse en un recibo del cajero automatico al insertar una tarjeta especial que lanza una interfaz de usuario. La informacion tambien puede ser grabada en la cinta magnetica de la tarjeta especial de los malvivientes.

La mayoria de los cajeros automaticos utilizan software de seguridad, pero las instituciones financieras no se han enfocado en su seguridad tanto como otros sistemas, menciono Henwood.

“Los ATMs siempre fueron algo secundario y se consideraba que eran lo suficientemente estables y seguros. Pero parece que no ha existido el enfoque suficiente en el pasado sobre la infraestructura de los cajeros automaticos.”

Aquellos quienes escribieron el codigo malicioso tienen conocimiento detallado sobre como un ATM trabaja, dijo, y las muestras que ellos probaron funcionaron en cajeros automaticos que utilizaban el sistema operativo Windows XP de Microsoft.

Las muestras no tenian la capacidad de trabajar en red, pero seguramente evolucionaran, lo que es particularmente peligroso ya que la mayoria de los cajeros automaticos en paises desarrollados estan conectados en red. El riesgo es que el malware pudiera ser convertido en un gusano que, una vez insertado en un cajero, se propague hacia todos los ATM de la red causando estragos.

SpiderLabs ha recibido informacion de que codigos similares han sido encontrados en cajeros automaticos fuera de Europa Oriental. Desde entonces, el laboratorio ha provisto de informacion detallada sobre el malware a instituciones financieras y fuerzas de seguridad.

En el mes de Marzo, la empresa de seguridad Sophos anuncio que obtuvo tres muestras de este tipo de codigo desarollado para funcionar en cajeros automaticos fabricados por Diebold, alrededor de la misma fecha que SpiderLabs obtuvo su primera muestra.

Fuente: Noticias de Tecnología

echar las cartas con webcam

emails empresas

Exotérico

Horóscopos

posicionamiento natural

posicionar tiendas virtuales

Signos del zodiaco

Tarotistas

Testimonios de tarot

<< Volver

Jamba, los timadores del siglo XXI

El timo de la estampita ya se ha quedado viejo.

Ahora los timos son mucho más sofisticados, y usan alta tecnología.

Sin duda el ejemplo más claro es el software y contenidos para móviles.

![]()

Un día hice la prueba con una aplicación de Jamba, y para demostraroslo, os dejo un desglose de los gastos:

Vi en los anuncios el famoso partner tracker, y decidí echar calculos a ver que pasaba. Evidentemente me suponía que era un timo, por eso mismo lo hice, para poder demostrarlo luego.

Y empezamos:

- Mensaje 1: Envía “tal” al número XXXX para conseguir el localizador de pareja…. 1?20 €

- Mensaje 2: Ahora necesitamos la marca de tu móvil…. 1?20 €

- Mensaje 3: Ahora el modelo….. 1?20 €

- Mensaje 4: Ahora dinos si la pantalla es a color (¿entonces para qué leches me preguntas marca y modelo?)…. 1?20 €

- Mensaje 5: Ahora necesitamos que nos envíes OK para confirmar tu pedido (esto si que no tiene desperdicio)…. 1?20

- Tráfico wap para la descarga del juego…. Aprox. 2 €

Y la factura total asciende a…….. 8€

¿Y todo para qué? para ver que escribas el número que escribas, siempre ves la misma animación….

Cito de su página web:

Fun Application: Rastrea a tu pareja y descubre lo que está haciendo

¿Siempre has querido saber lo que anda haciendo tu pareja cuando no está contigo? Tenemos algo mejor. Enseña a tus amigos dónde está tu pareja y lo que está haciendo en ese momento. Sólo tienes que introducir su número y pulsar “track” y aparecerá en tu móvil. Con este programa serás el rey de todas las fiestas. Diversión para todos. ¿A qué estás esperando? Consigue ya tu Partnertracker. No es un localizador GPS real. Además este software no requiere Internet

¡Claro! ¡No es un GPS real! Pero eso no es lo que parece al ver el anuncio, ¿a que no? ¡Ah no! Quizás en las letras esas que son tan pequeñas y van tan rápido que ni el mismo Kyle XY podría leerlas lo pone, así que claro, legalmente ellos lo han avisado, si has caído como un primo es tu culpa….

Fuente: ¿POR QUÉ NO PUEDO TENER UN BLOG?

Detenido por vender códigos de activación de Microsoft

Ganar dinero con la venta de códigos de activación para programas de PC puede salir muy caro en Estados Unidos. Adonis Gladney, un californiano de 24 años al que esta última semana ha sido encontrado culpable de violar la Digital Millennium Copyright Act (DMCA), una ley que protege los derechos de autor en EEUU, y que se va a pasar los próximos años en prisión.

Es la primera persona que acaba encrcelado por la aplicación de la DMCA. A los 20 años comenzó a distribuir códigos para poder utilizar Windows, Office y demás programas de Microsoft entre personas que mayoritariamente pensaban que estaban comprando productos legales y, desde entonces, ha logrado una fortuna considerable.

El FBI mantiene que Gladney en este tiempo ha ganado más de tres millones de dólares. Una afirmación más que creíble si tenemos en cuenta que los agentes que lo arrestaron encontraron en su domicilio dos Lamborghinis y 74038 dólares en efectivo.

Fuente: Abadía DIGITAL 4.0

«A la gente se le vende una porquería y se la educa para que la use”, Roberto di Cosmo

Entrevista con ROBERTO DI COSMO, doctor en Informática y abanderado del software libre. El italiano Roberto Di Cosmo tiene en la mira a Microsoft y las grandes corporaciones informáticas. Intenta quebrar el discurso único que plantean para el desarrollo tecnológico. Y lo hace a través de su trabajo por el software libre, uno de los mayores instrumentos de crecimiento económico e industrial. Aquí explica su tarea y su visión sobre el poder y el negocio de la tecnología.

Acceso a la entrevista: Divulgación Informática.

Microsoft ganó 1505 millones de dólares con el “Vista Capable”

La presunta publicidad engañosa del ”preparado para Vista”, reportó a Microsoft 1505 millones de dólares, según un experto que ha testificado en el juicio que se celebra en Seattle.

A petición de los demandantes, es la primera vez que se pone una cifra encima de la mesa por los ingresos que Microsoft percibió por las licencias de los sistemas operativos vendidos con el “etiquetado para Vista”.

Ya conocéis sobradamente las acusaciones y el caso: Microsoft, ante el retraso de Windows Vista, creó una demanda artificial de ordenadores en la campaña navideña de 2006, catalogando como “Vista Capable” máquinas que con el XP preinstalado a duras penas pudieron actualizarse posteriormente a la versión más modesta de Vista “Home Basic”.

Uno de los motivos, según confirman los correos electrónicos revelados en la vista, fue satisfacer las exigencias de Intel, para que el gigante del chip vendiera entre otros productos placas base con el chip gráfico 915 integrado, a todas luces insuficiente para ejecutar las capacidades de Vista.

Ahora ya hay cifra concreta, que los demandantes utilizarán seguramente para solicitar las correspondientes indemnizaciones.

Fuente: TheInquirer

quinielas

Clickjacking a fondo y con ejemplos

Y es que en seguridad informática, todos los días suceden cosas graves, pero algunas, saltan a los medios populares, se convierten en “noticia” y perciben cierto protagonismo, como si otros problemas de seguridad, no fuesen igual de recientes y graves…pero vaya, esto es como cuando un caso de asesinato salta a la prensa amarillista: lo mismo.

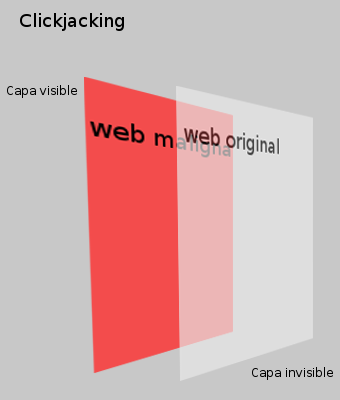

El clickjacking no es un agujero de seguridad en si mismo, es una forma de darle la vuelta a las tecnologías que utilizamos hoy en día, para engañar al usuario y hacerle creer que ciertas cosas, son lo que realmente no son.

Este ataque consiste en cargar una página web externa dentro de un iframe invisible (con opacidad 0, por ejemplo) y poner debajo del iframe invisible (con menor z-index), elementos xhtml para que el usuario haga click, pero que realmente, tienen el iframe invisible encima, y es quien recibirá el click.

Dicho de otra forma, imaginaos un cristal (opacidad 0) con algo debajo, intentamos tocar con el dedo lo que hay debajo, pero tocamos el cristal, esto es lo mismo que sucede cuando ponemos un iframe con opacidad 0 (invisible) encima de ciertos elementos de nuestra web: el usuario irá a hacer click en nuestros elementos, pero hará click dentro del iframe.

Ahora imaginemos que cargamos en el iframe una página de noticias, como meneame, fresqui, o digg, lo volvemos transparente, y debajo metemos un botón que diga: haz click aquí, posicionándolo justo exactamente debajo de donde aparece el botón para votar a la noticia, dentro de la página de noticias.

Cuando el usuario haga click en nuestro botón, que está debajo del iframe transparente, justo donde está el botón para votar de la web de noticias que hay cargada dentro del iframe, hará click en el botón votar de la pagina que hay dentro del iframe.

Creo que lo mejor para acabar de entenderlo es una imagen:

Sin embargo, muchos de vosotros pensaréis: y para que tanta historia, si para simular el click de un usuario, podemos realizar la petición, cargando un iframe con la dirección de destino?…es decir, podemos realizar un ataque CSRF (Cross-site request forgery).

Para entrar bien a fondo en el tema del clickjacking, tenemos que comprender primero los ataques CSRF, ya que el clickjacking es una extensión de los CSRF (a mi modo de verlo :).

Un ataque CSRF consiste en que si en una web, digamos: http://www.example.com, hay una página de noticias, y para votar una noticia, digamos la noticia número 51, se usa un enlace tal como:

http://www.example.com/noticias.php?votar=51

Podríamos crear una página con un iframe invisible apuntando a esa dirección, y cuando el usuario entre a nuestra web, sin saberlo, votará la noticia 51.

Eso es un típico ejemplo de CSRF.

Sin embargo, cuando ese tipo de ataques empezó a popularizarse, muchos sitios web, como meneame, fresqui, etc empezaron a agregar números de control a las peticiones, es decir, para realizar acciones en la web, las peticiones deben incluir un número aleatorio que te dan cuando cargas la página, de esta forma, sin ese número, no puedes hacer una petición como la anterior y votar una noticia, además, el número de control cambia por cada petición que haces.

Con esta técnica, parecía que los CSRF habían muerto, y ahí es donde aparece el clickjacking, podemos crear una web, y utilizar lo explicado arriba, para inducir a un usuario a hacer click en un botón, que realmente tiene encima, de forma invisible, un botón de otra web.

De esta forma, los números de control son enviados por el javascript de la página original, y todo sucede de forma normal.

Cabe decir, después de toda esta explicación, que existen alguna páginas que no son vulnerables a este ataque, como por ejemplo meneame, ya que no permite que cargues la web dentro de un iframe, lo mismo pasa con gmail, entre otras.

Aunque a mi me gusta hacer los experimentos con meneame, contactar con Ricardo antes de publicar nada, para que lo arregle, y entonces hacer el artículo, esta vez no puedo, por que meneame no es vulnerable a clickjacking, así que voy a hacer el experimento con fresqui.

He creado una página que utilizando las técnicas de clickjacking, crea un botón, que de pulsarlo, estarías votando esta noticia de fresqui:

http://tec.fresqui.com/cientificos-descubren-que-el-sol-no-es-una-esfera-perfecta

El ejemplo, lo podéis ver aquí, y solo funciona en firefox (paso de internet explorer :):

Como se puede ver en el código, hay una función javascript:

function initBoton() {

var obj = document.getElementById(”boton”);

var myWidth = 0, myHeight = 0;

if( typeof( window.innerWidth ) == ‘number’ ) {

//Non-IE

myWidth = window.innerWidth;

myHeight = window.innerHeight;

} else if( document.documentElement && ( document.documentElement.clientWidth || document.documentElement.clientHeight ) ) {

//IE 6+ in ’standards compliant mode’

myWidth = document.documentElement.clientWidth;

myHeight = document.documentElement.clientHeight;

} else if( document.body && ( document.body.clientWidth || document.body.clientHeight ) ) {

//IE 4 compatible

myWidth = document.body.clientWidth;

myHeight = document.body.clientHeight;

}

var finalW = myWidth-910;

finalW = finalW/2;

//910-722 = 188 (mas tamaño…238)

finalW = finalW + 248;

obj.style.position=’absolute’;

obj.style.right=finalW+’px’;

obj.style.top=’244px’;

obj.style.display=’block’;

}

Que de forma un poco sucia, posiciona el botón rojo justo debajo del botón para votar la noticia en fresqui.

El iframe es algo así:

<iframe src=”http://tec.fresqui.com/cientificos-descubren-que-el-sol-no-es-una-esfera-perfecta” style=”opacity:0;position:absolute;top:0px;left:0px;width:99%;height:95%;margin:0px;padding:0px;z-index:100;”></iframe>

Como conclusión, decir que el ataque no es tan peligroso como lo pintan, aunque tiene su potencial impacto en la seguridad del usuario.

Por cierto, el ejemplo no se lo bien que irá en otras resoluciones y tal, he intentado hacerlo bastante portable, pero no lo he probado en otro sistema mas que el mio, es una simple prueba de concepto.

Fuente: Desvaríos informáticos

Los cibercriminales cada vez más creativos para atacar

Sophos ha publicado su Informe de Seguridad de julio de 2008 sobre cibercrimen. En dicho informe se examina las tendencias de seguridad existentes y emergentes, identificando que los cibercriminales están incrementando su creatividad para utilizar nuevas técnicas en sus tentativas de defraudar dinero de los usuarios de Internet.

Se estima que el total del malware existente sobrepasa los 11 millones, de los que Sophos recibe aproximadamente 20.000 nuevas muestras de software sospechoso cada día, lo que supone 1 nuevo programa malicioso cada 4 segundos.

El informe de Sophos, revela que la mayor parte de ataques han sido diseñados para intentar engañar a los sistemas de seguridad tradicionales tales como el escaneo del correo electrónico.

Así, durante la primera mitad de 2008 se ha visto una explosión de ataques propagados vía web, la preferida por los hackers con motivos económicos. El 90% de estas páginas, que propagan Caballos de Troya y programas espía, son sitios web legítimos. Algunos de ellos, pertenecientes a grandes y reconocidas compañías que han sido hackeadas a través de ataques de Inyecciones SQL.

Sophos detalla intentos de hackers y spammers de aprovecharse de sitios Web 2.0, tales como Facebook o LinkedIn, atacar dispositivos con sistemas operativos distintos a Windows, tales como Apple Macs y Linux, y la probabilidad de ataques emergentes contra usuarios del popular iPhone de Apple.

“El mayor problema del malware, sin duda, lo tiene Windows, pero esto no significa que los usuarios de Mac y Linux deban estar tranquilos. Se han encontrado amenazas contra otras plataformas y hay un riesgo de que los usuarios de estos sistemas operativos caigan en el error de que, de algún modo, son inmunes a los ataques de Internet», afirma Graham Cluley, Consultor de Tecnología de Sophos. “El uso de sistemas tales como Facebook, Bebo o LinkedIn demuestra que los cibercriminales están buscando nuevas vías para propagar sus códigos maliciosos y publicidad no deseada».

De acuerdo al Informe de Sophos, otro método que se está popularizando es el envío de spam a través de los teléfonos móviles. Según la Internet Society of China, una cantidad asombrosa de mensajes de spam, un total de 353.8 billones, fueron enviados a usuarios del país durante el pasado año – con casi 440.000 quejas formales solamente durante Junio de 2008. Aunque el problema sea mucho menor en cualquier otra parte del mundo, Sophos también ha identificado campañas de spam SMS que han bloqueado con éxito líneas de teléfono de Estados Unidos.

Fuente: diarioTI.com

Impresoras mentirosas

La cosa llevaba ya tiempo dando que hablar: un mercado basado en casi regalar las impresoras para luego vender el suministro de tinta podría dar lugar a conflictos de intereses importantes, algunos de ellos llegando a vulnerar las más elementales normas del sentido común. Se habló de impresoras de inyección que desperdiciaban intencionadamente tinta y la vertían en un papel absorbente en su base, de forzar a los usuarios a gastar tinta en inútiles páginas de prueba cada vez que se cambiaba el cartucho, y de infinidad de trucos más. Pero la última técnica, descubierta y documentada por Farhad Manjoo y publicada posteriormente en “Take That, Stupid Printer!“ va mucho más allá, hasta el punto de poder calificarse de puro fraude, y ha sido recogido ya por sitios como Boing Boing o Digg: cartuchos de toner o de tinta programados para un número determinado de usos, y que posteriormente envían al ordenador la señal de “tinta agotada”, obligando al usuario a insertar uno nuevo y a tirar un cartucho todavía parcialmente lleno de tóner o tinta.

La cosa llevaba ya tiempo dando que hablar: un mercado basado en casi regalar las impresoras para luego vender el suministro de tinta podría dar lugar a conflictos de intereses importantes, algunos de ellos llegando a vulnerar las más elementales normas del sentido común. Se habló de impresoras de inyección que desperdiciaban intencionadamente tinta y la vertían en un papel absorbente en su base, de forzar a los usuarios a gastar tinta en inútiles páginas de prueba cada vez que se cambiaba el cartucho, y de infinidad de trucos más. Pero la última técnica, descubierta y documentada por Farhad Manjoo y publicada posteriormente en “Take That, Stupid Printer!“ va mucho más allá, hasta el punto de poder calificarse de puro fraude, y ha sido recogido ya por sitios como Boing Boing o Digg: cartuchos de toner o de tinta programados para un número determinado de usos, y que posteriormente envían al ordenador la señal de “tinta agotada”, obligando al usuario a insertar uno nuevo y a tirar un cartucho todavía parcialmente lleno de tóner o tinta.

El tema viene de lejos, había sido documentado ya en foros de usuarios y hasta objeto de demandas colectivas contra empresas como Epson, pero es ahora cuando pasa a adquirir su verdadera trascendencia. La impresora que ilustra el caso, una Brother HL 2040, es un modelo relativamente barato en blanco y negro: tras dejar de imprimir de manera súbita y pedir el cambio de cartucho, su propietario googleó el modelo en busca de soluciones, y se encontró un sitio, Fixyourownprinter.com, en el que otro usuario, OpressedPrinterUser, proponía bloquear con cinta adhesiva un sensor situado en el cartucho para solucionar el problema, al hacer pensar a la impresora que se había insertado un nuevo cartucho. En algunos casos, el truco podía hacer que el usuario continuase utilizando su impresora durante varios miles de páginas más, demostrando un efecto perverso de mercado: una empresa engañando directamente a sus usuarios sin ningún tipo de justificación más allá de obtener un beneficio mayor. Por mucho que pueda existir una cierta posibilidad de daño al mecanismo de la impresora al intentar utilizarla cuando la tinta se ha agotado del todo, el usuario puede detectarlo por la falta de calidad en las copias, y el margen de seguridad nunca debería ser tan exorbitante. En el caso de impresoras de uso corporativo, la diferencia en costes de mantenimiento puede ser, sin duda, más que notable.

La noticia ilustra los efectos de la difusión de la información en los mercados: antes de Internet, este tipo de trucos podían pasar de un usuario a otro a manera más o menos discreta; en un mercado tan fragmentado como el de las impresoras, posiblemente ni eso. Ahora, una cuestión de este tipo lleva a una rápida difusión de la noticia, a sitios dedicados a informar a los usuarios, a un clima de sospecha permanente cada vez que tu impresora, sea de la marca que sea, se queda sin tinta, y posiblemente hasta a denuncias colectivas de usuarios que más que demandar una restitución económica, protestan por una afrenta a su dignidad e inteligencia. Un consumidor más informado es, simplemente, un consumidor más difícil de engañar.

Por el momento, y aunque sea solo por una cuestión de higiene, puede ser recomendable meterse en foros como Fixyourownprinter o en un buscador, y echar un ojo a lo que cuentan sobre tu modelo de impresora. Por eso del qué dirán…

Fuente: El Blog de Enrique Dans

Bajo licencia Creative Commons

autobus las palmas aeropuerto cetona de frambuesa