Actualidad informática

Noticias y novedades sobre informática

Clickjacking a fondo y con ejemplos

Y es que en seguridad informática, todos los días suceden cosas graves, pero algunas, saltan a los medios populares, se convierten en “noticia” y perciben cierto protagonismo, como si otros problemas de seguridad, no fuesen igual de recientes y graves…pero vaya, esto es como cuando un caso de asesinato salta a la prensa amarillista: lo mismo.

El clickjacking no es un agujero de seguridad en si mismo, es una forma de darle la vuelta a las tecnologías que utilizamos hoy en día, para engañar al usuario y hacerle creer que ciertas cosas, son lo que realmente no son.

Este ataque consiste en cargar una página web externa dentro de un iframe invisible (con opacidad 0, por ejemplo) y poner debajo del iframe invisible (con menor z-index), elementos xhtml para que el usuario haga click, pero que realmente, tienen el iframe invisible encima, y es quien recibirá el click.

Dicho de otra forma, imaginaos un cristal (opacidad 0) con algo debajo, intentamos tocar con el dedo lo que hay debajo, pero tocamos el cristal, esto es lo mismo que sucede cuando ponemos un iframe con opacidad 0 (invisible) encima de ciertos elementos de nuestra web: el usuario irá a hacer click en nuestros elementos, pero hará click dentro del iframe.

Ahora imaginemos que cargamos en el iframe una página de noticias, como meneame, fresqui, o digg, lo volvemos transparente, y debajo metemos un botón que diga: haz click aquí, posicionándolo justo exactamente debajo de donde aparece el botón para votar a la noticia, dentro de la página de noticias.

Cuando el usuario haga click en nuestro botón, que está debajo del iframe transparente, justo donde está el botón para votar de la web de noticias que hay cargada dentro del iframe, hará click en el botón votar de la pagina que hay dentro del iframe.

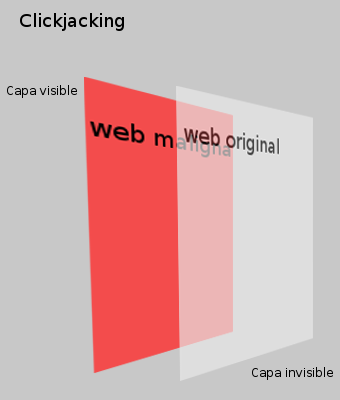

Creo que lo mejor para acabar de entenderlo es una imagen:

Sin embargo, muchos de vosotros pensaréis: y para que tanta historia, si para simular el click de un usuario, podemos realizar la petición, cargando un iframe con la dirección de destino?…es decir, podemos realizar un ataque CSRF (Cross-site request forgery).

Para entrar bien a fondo en el tema del clickjacking, tenemos que comprender primero los ataques CSRF, ya que el clickjacking es una extensión de los CSRF (a mi modo de verlo :).

Un ataque CSRF consiste en que si en una web, digamos: http://www.example.com, hay una página de noticias, y para votar una noticia, digamos la noticia número 51, se usa un enlace tal como:

http://www.example.com/noticias.php?votar=51

Podríamos crear una página con un iframe invisible apuntando a esa dirección, y cuando el usuario entre a nuestra web, sin saberlo, votará la noticia 51.

Eso es un típico ejemplo de CSRF.

Sin embargo, cuando ese tipo de ataques empezó a popularizarse, muchos sitios web, como meneame, fresqui, etc empezaron a agregar números de control a las peticiones, es decir, para realizar acciones en la web, las peticiones deben incluir un número aleatorio que te dan cuando cargas la página, de esta forma, sin ese número, no puedes hacer una petición como la anterior y votar una noticia, además, el número de control cambia por cada petición que haces.

Con esta técnica, parecía que los CSRF habían muerto, y ahí es donde aparece el clickjacking, podemos crear una web, y utilizar lo explicado arriba, para inducir a un usuario a hacer click en un botón, que realmente tiene encima, de forma invisible, un botón de otra web.

De esta forma, los números de control son enviados por el javascript de la página original, y todo sucede de forma normal.

Cabe decir, después de toda esta explicación, que existen alguna páginas que no son vulnerables a este ataque, como por ejemplo meneame, ya que no permite que cargues la web dentro de un iframe, lo mismo pasa con gmail, entre otras.

Aunque a mi me gusta hacer los experimentos con meneame, contactar con Ricardo antes de publicar nada, para que lo arregle, y entonces hacer el artículo, esta vez no puedo, por que meneame no es vulnerable a clickjacking, así que voy a hacer el experimento con fresqui.

He creado una página que utilizando las técnicas de clickjacking, crea un botón, que de pulsarlo, estarías votando esta noticia de fresqui:

http://tec.fresqui.com/cientificos-descubren-que-el-sol-no-es-una-esfera-perfecta

El ejemplo, lo podéis ver aquí, y solo funciona en firefox (paso de internet explorer :):

Como se puede ver en el código, hay una función javascript:

function initBoton() {

var obj = document.getElementById(”boton”);

var myWidth = 0, myHeight = 0;

if( typeof( window.innerWidth ) == ‘number’ ) {

//Non-IE

myWidth = window.innerWidth;

myHeight = window.innerHeight;

} else if( document.documentElement && ( document.documentElement.clientWidth || document.documentElement.clientHeight ) ) {

//IE 6+ in ’standards compliant mode’

myWidth = document.documentElement.clientWidth;

myHeight = document.documentElement.clientHeight;

} else if( document.body && ( document.body.clientWidth || document.body.clientHeight ) ) {

//IE 4 compatible

myWidth = document.body.clientWidth;

myHeight = document.body.clientHeight;

}

var finalW = myWidth-910;

finalW = finalW/2;

//910-722 = 188 (mas tamaño…238)

finalW = finalW + 248;

obj.style.position=’absolute’;

obj.style.right=finalW+’px’;

obj.style.top=’244px’;

obj.style.display=’block’;

}

Que de forma un poco sucia, posiciona el botón rojo justo debajo del botón para votar la noticia en fresqui.

El iframe es algo así:

<iframe src=”http://tec.fresqui.com/cientificos-descubren-que-el-sol-no-es-una-esfera-perfecta” style=”opacity:0;position:absolute;top:0px;left:0px;width:99%;height:95%;margin:0px;padding:0px;z-index:100;”></iframe>

Como conclusión, decir que el ataque no es tan peligroso como lo pintan, aunque tiene su potencial impacto en la seguridad del usuario.

Por cierto, el ejemplo no se lo bien que irá en otras resoluciones y tal, he intentado hacerlo bastante portable, pero no lo he probado en otro sistema mas que el mio, es una simple prueba de concepto.

Fuente: Desvaríos informáticos

¿El LHC revolucionará también Internet?

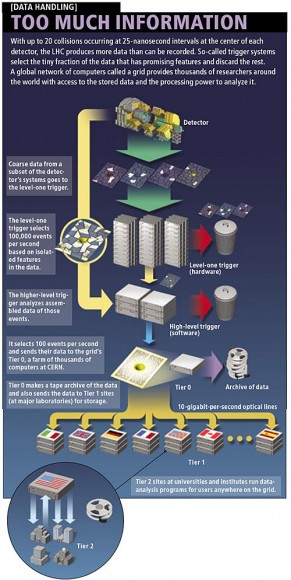

Ya sabemos que el Gran Colisionador de Hadrones (LHC por sus siglas en inglés Large Hadron Collider) será el experimento físico mayor y más caro jamás realizado por la humanidad. Colisionar partículas relativistas a energías antes inimaginables (hasta 14 TeV a finales de la década) generará millones de partículas (conocidas y sin descubrir todavía) de cuyo seguimiento y caracterización deberán encargarse enormes detectores de partículas. Este experimento histórico requerirá una esfuerzo masivo de recogida y almacenaje de información, reescribiendo las reglas del manejo de información. Cada cinco segundos, las colisiones del LHC generarán el equivalente a un DVD de información, o sea un ritmo de producción de datos de un gigabyte por segundo. Para verlo en perspectiva, un ordenador doméstico corriente con una conexión muy buena podría bajar datos a un ritmo de uno o dos megabytes por segundo (¡con mucha suerte! a mí me bajan a 500 kilobytes/segundo). De manera que los ingenieros del LHC han diseñado un nuevo tipo de método para manejar información que puede almacenar y distribuir petabytes (un millón de gigabytes) de información a los colaboradores del LHC de todo el mundo (sin que envejezcan ni les salgan canas mientras esperan que termine la descarga).

En 1990, la Organización Europea para Investigación Nuclear (CERN) revolucionó la forma en que vivimos. El año anterior, Tim Berners-Lee, un físico del CERN, escribió una propuesta para la gestión de información electrónica. Adelantó la idea de que la información podría ser transferida fácilmente por Internet utilizando algo llamado «hipertexto». Con el tiempo, Berners-Lee y su colaborador Robert Cailliau, ingeniero de sistemas también del CERN, ensamblaron una única red de información para ayudar a que los científicos del CERN colaboraran y compartieran información desde sus ordenadores personales sin tener que guardarla en voluminosos dispositivos de almacenaje. El hipertexto permitió a los usuarios navegar y compartir textos mediante páginas web utilizando hiperenlaces. A continuación, Berners-Lee creó un navegador-editor y pronto se dio cuenta de que esta nueva forma de comunicación podía ser compartida por una gran cantidad de personas. El CERN fue el responsable del primer sitio web del mundo: http://info.cern.ch/ y se puede ver un ejemplo del aspecto que tenía ese sitio en el sitio web del World Wide Web Consortium

De manera que el CERN no es extraño a la gestión de información por Internet, pero el novísimo LHC requerirá un tratamiento especial. Tal como pone de manifiesto David Bader, director ejecutivo de computación de alto rendimiento del Georgia Institute of Technology, el ancho de banda actual que permite Internet es un enorme cuello de botella, que hace más deseables otras formas de compartir información. «Si miro el LHC y lo que está haciendo para el futuro, la única cosa que la Web no ha podido hacer es gestionar una cantidad fenomenal de datos» declaró, en el sentido de que es más fácil grabar grandes bloques de información en discos duros de terabytes y enviarlos por correo a los colaboradores. Aunque el CERN previó la naturaleza colaborativa de compartir datos en la World Wide Web, la información que generará el LHC desbordará fácilmente los pequeños anchos de banda disponibles actualmente.

|

| Cómo funciona el cómputo en red del LHC (CERN/Scientific American)© Crédito imagen: CERN/Scientific American (pulsar sobre la imagen para ampliarla) |

Ésta es la razón de que fuera diseñado el programa de Cómputo en Red del LHC. El programa gestiona la producción de vastos conjuntos de datos en niveles, el primero de los cuales (Nivel 0) está situado en las instalaciones del CERN cerca de Ginebra, en Suiza. El Nivel 0 consiste en una enorme red paralela de computación que contiene 100.000 CPUs avanzados que han sido preparados para almacenar y gestionar de inmediato los datos en bruto (1s y 0s del código binario) originados por el LHC. En este punto es preciso resaltar que los sensores no detectarán todas las colisiones de partículas, sino que sólo se puede capturar una fracción muy pequeña. Aunque sólo se pueda detectar un número comparativamente pequeño de partículas, sigue representando una cantidad ingente de información.

El Nivel 0 gestiona porciones de los datos obtenidos propulsándolos, mediante líneas específicas de fibra óptica de 10 gigabits-por-segundo, hacia 11 puntos de Nivel 1 situados en Norteamérica, Asia y Europa. Esto permite a colaboradores como el Relativistic Heavy Ion Collider (RHIC) del Brookhaven National Laboratory de Nueva York analizar datos del experimento ALICE, comparando los resultados de las colisiones de iones de plomo del LHC con sus propios resultados de colisiones de iones pesados.

Desde los ordenadores internacionales de Nivel 1, los bloques de datos son ensamblados y reenviados a 140 redes de ordenadores de Nivel 2 situadas en universidades, laboratorios y empresas privadas de todo el mundo. Es en este punto donde los científicos tendrán acceso a los bloques de datos para realizar la conversión desde el código binario bruto a información utilizable sobre energías y trayectorias de partículas.

El sistema de niveles está muy bien, pero no funcionaría sin un tipo de software altamente eficiente llamado «middleware» («software intermedio»). Al intentar acceder a los datos, el usuario puede querer información que está repartida en los petabytes de datos de diferentes servidores en distintos formatos. Una plataforma de middleware de código abierto llamada Globus tendrá la enorme responsabilidad de reunir la información requerida en forma continua, como si esa información ya estuviera archivada en el ordenador del investigador.

Es esta combinación del sistema de niveles, conexión rápida y software ingenioso lo que podrá expandirse más allá del proyecto LHC. En un mundo en el que todo tiene que ser «inmediatamente», este tipo de tecnología podría hacer Internet transparente para el usuario final. Habría acceso instantáneo a todo, desde información producida por experimentos en el otro lado del mundo hasta visionar películas en alta definición si tener que esperar a que termine la descarga. De forma parecida al invento del HTML por parte de Berners-Lee, el cómputo en red del LHC podría revolucionar la manera en que utilizamos Internet.

Crédito de las imágenes: CERN / Scientific American

Traducido del inglés para Astroseti.org por Marisa Raich

Los cibercriminales cada vez más creativos para atacar

Sophos ha publicado su Informe de Seguridad de julio de 2008 sobre cibercrimen. En dicho informe se examina las tendencias de seguridad existentes y emergentes, identificando que los cibercriminales están incrementando su creatividad para utilizar nuevas técnicas en sus tentativas de defraudar dinero de los usuarios de Internet.

Se estima que el total del malware existente sobrepasa los 11 millones, de los que Sophos recibe aproximadamente 20.000 nuevas muestras de software sospechoso cada día, lo que supone 1 nuevo programa malicioso cada 4 segundos.

El informe de Sophos, revela que la mayor parte de ataques han sido diseñados para intentar engañar a los sistemas de seguridad tradicionales tales como el escaneo del correo electrónico.

Así, durante la primera mitad de 2008 se ha visto una explosión de ataques propagados vía web, la preferida por los hackers con motivos económicos. El 90% de estas páginas, que propagan Caballos de Troya y programas espía, son sitios web legítimos. Algunos de ellos, pertenecientes a grandes y reconocidas compañías que han sido hackeadas a través de ataques de Inyecciones SQL.

Sophos detalla intentos de hackers y spammers de aprovecharse de sitios Web 2.0, tales como Facebook o LinkedIn, atacar dispositivos con sistemas operativos distintos a Windows, tales como Apple Macs y Linux, y la probabilidad de ataques emergentes contra usuarios del popular iPhone de Apple.

“El mayor problema del malware, sin duda, lo tiene Windows, pero esto no significa que los usuarios de Mac y Linux deban estar tranquilos. Se han encontrado amenazas contra otras plataformas y hay un riesgo de que los usuarios de estos sistemas operativos caigan en el error de que, de algún modo, son inmunes a los ataques de Internet», afirma Graham Cluley, Consultor de Tecnología de Sophos. “El uso de sistemas tales como Facebook, Bebo o LinkedIn demuestra que los cibercriminales están buscando nuevas vías para propagar sus códigos maliciosos y publicidad no deseada».

De acuerdo al Informe de Sophos, otro método que se está popularizando es el envío de spam a través de los teléfonos móviles. Según la Internet Society of China, una cantidad asombrosa de mensajes de spam, un total de 353.8 billones, fueron enviados a usuarios del país durante el pasado año – con casi 440.000 quejas formales solamente durante Junio de 2008. Aunque el problema sea mucho menor en cualquier otra parte del mundo, Sophos también ha identificado campañas de spam SMS que han bloqueado con éxito líneas de teléfono de Estados Unidos.

Fuente: diarioTI.com

Formas de encontrar a una persona en la red

uscar datos de personas en internet dejó de ser una actividad realizada únicamente por ex novios o amigos de la infancia. Hoy día hasta las empresas se dedican a buscar antecedentes de sus empleados o futuros trabajadores.

Y en medio de esa fiebre, Google no es la única manera de realizarlo.

Gina Trapani, programadora norteamericana y editora del sitio Lifehacker, sitio dedicado al software aplicado a la productividad personal, relató cuáles son las herramientas más populares en la web para dar con toda la información online de cualquier persona.

Teléfonos y direcciones

El buscador de personas ZabaSearch brinda números y direcciones listadas y no listadas públicamente. Esto es posible debido a que los fundadores aseguran que toda la información es pública.

Buceando en lo profundo

Pipl es un motor de búsqueda con más resultados que Google debido a que navega en las profundidades de la web. Brinda una gran cantidad de resultados de las personas que usan su nombre real online, como páginas personales, colaboraciones en la prensa, perfiles en MySpace y listas de Amazon. Incluso, permite refinar la búsqueda por ciudades, estados o países.

Redes sociales

Suele suceder que una misma persona posee una cuenta en Friendster, Linkedin, MySpace, Twitter o Xanga. Por ello, en vez de realizar una búsqueda sitio por sitio, se puede ingresar en Wink.

El motor de búsqueda de trabajos ZoomInfo reúne la información de personas y compañías en un solo lugar para ayudar a los candidatos a encontrar el trabajo indicado. La herramienta de búsqueda de personas también devuelve información sobre las empresas, y sobre todo de las grandes, indica un artículo de InfobaeProfesional.

Facebook merece una mención aparte, ya que dejó de ser exclusiva para estudiantes y es una buena manera de encontrar viejos amigos o conocidos.

«Who is This Person»

Se trata de una extensión de Firefox, el popular navegador web. Si se buscan amigos online con mayor frecuencia, se puede rastrear en una tonelada de motores por el nombre de la persona usando «Who Is This Person? Firefox extensión«.

Para ello, sólo hay que marcar el nombre en cualquier página web y buscarlo en Wink, LinkedIn, Wikipedia, Facebook, Google News, Technorati, Yahoo Person Search, Spock, WikiYou, ZoomInfo, IMDB, MySpace y otros motores de búsqueda desde el menú de Who Is This Person?

Tipear nombres en este motor de búsqueda es una actividad cotidiana en el mundo, aunque cuesta encontrar información detallada. Una de las maneras de refinar la búsqueda es encerrar entre comillas el nombre a buscar y además incluir palabras relevantes a la búsqueda, como la profesión, el lugar donde trabaja o su nickname.

Si la persona que está buscando sólo puede aparecer en un sitio en particular (como por ejemplo una escuela), hay que buscar solamente en ese sitio usando el operador: «site:ucla.edu «Juan Pérez».

Fuente: LaFlecha.net

aede

Nutricion

alojamiento en la costa del sol

tarot

productos quimicos

esoterismo

sexo

breath tester

control de alcoholemia

Internet transmitido desde globos estratoféricos

«¿Por qué instalar costosas antenas de telefonía para zonas poco habitadas cuando unos pocos globos pueden transmitir la misma señal?». En el año 2006 apareció este artículo en la prestigiosa revista Wired en la que se hablaba de una firma que intentaba llevar a cabo una descabellada idea de construir una red de globos situados en la Estratosfera, a unos 30 kilómetros sobre la superficie terrestre, para poder ofrecer cobertura inalámbrica en zonas rurales de Dakota del Norte (EEUU).

Esta firma se llamaba Space Data, tiene su sede en Arizona (EEUU), y ha desarollado una tecnología bautizada como ‘SkySite, que convierte estos globos en pequeños satélites repetidores de bajo coste, que se pueden lanzar en apenas 20 minutos, y que ofrecen una cobertura de un radio de miles de kilómetros cuadrados (se asegura aproximadamente lo que cubren unas 40 antenas instaladas en tierra). Space Data lanza al aire unos 10 globos al día en diferentes regiones del Sur de EEUU, puesto que su vida útil no sobrepasa las 24 horas y, tras destruirse en la Estratosfera, los sistemas electrónicos son recuperados. Los globos son hinchados con Hidrógeno alcanzando los dos metros de diámetros, se les adhiere el repetidor en su parte inferior y, simplemente, se les deja ascender libremente. Podéis ver más información en el vídeo que tenéis al final de este post.

Parece que esta tecnología está siendo bastante efectiva. Por ello, Google, que está muy interesado en construirse su propia red de comunicaciones y que está pujando por las licencias de banda ancha inalámbrica en EEUU, parece que quiere contratar, o incluso adquirir completamente, a Space Data. O, al menos, eso asegura este artículo del ‘Wall Street Journal’.

Se asegura en dicho artículo que fuentes cercanas a la compañía prevén que esta tecnología de globos estratosféricos podría cambiar radicalmente el mercado del acceso a la telefonía móvil y a Internet en áreas alejadas.

Fuente: google.dirson.com

Ciudadanos espiados acaban en internet

La Agencia española de Protección de datos alerta de la proliferación del crecimiento de la videovigilancia privada cuyo material acaba a menudo en la red a través de portales como Opentopia, que permite visualizar miles de webcams de todo el mundo.

La circulación de todas estas imágenes es ilegal según la Ley de Protección de Datos, porque la imagen es un dato de carácter personal que no se puede ceder a terceros sin su consentimiento. El problema no es solo de Opentopia, sino, sobre todo, de quien no custodia de forma correcta sus grabaciones.

El Gran hermano que todo lo ve no está solo promovido por los poderes públicos. Colegios e institutos, taxis, urbanizaciones, hoteles, piscinas, aparcamientos, garajes privados, supermercados, bancos, el metro, el tren, el autobús, la empresa en la que trabaja… cada vez son más los lugares en los que su imagen queda grabada.

El director de la Agencia de Protección de Datos española, Artemi Rallo, habló la semana pasada en el Congreso de la existencia de un «desarrollo imparable»de la videovigilancia privada. Los sistemas instalados y comunicados a la Agencia han pasado de 10 en 2003 a 3.00 en 2007. Los no comunicados son infinitamente superiores y van desde actividades de seguridad a «fisgoneo» o voyeurismo.

Solo el metro de Madrid dispone de más de 3000 cámaras. En estos casos las filmaciones cumplen los preceptos legales «que no están del todo claro- pero de ninguna manera se puede permitir la distribución universal de lo recogido por las cámaras.

No hay ley específica que regule la videovigilancia privada aunque son de aplicación la Ley de Derecho al Honor, Intimidad y Propia Imagen, la Ley de Protección de Datos, la Ley de Seguridad Privada y las instrucciones de la Agencia de Protección de Datos.

El uso de la videovigilancia como última alternativa, la comunicación expresa a los ciudadanos de que son grabados, no grabar en espacios públicos, borrar las grabaciones en el plazo de un mes o la contratación de compañías de seguridad autorizadas para gestionar los sistemas, son preceptos que incumplen sistemáticamente particulares y empresas.

Y, desde luego, cederlas a terceros o colgarlas en Internet está absolutamente prohibido como se recalca en el interesante reportaje de ELPAIS del que nos hacemos eco y que podéis leer completo AQUÍ

Fuente: The Inquirer

Adivino

echar las cartas con webcam

emails empresas

Exotérico

Horóscopos

posicionamiento natural

posicionar tiendas virtuales

Signos del zodiaco

Tarotistas

Testimonios de tarot

Cangas de Narcea navega a 100 megabites por segundo

En Cangas de Narcea se circula con exceso de velocidad. Carlos Tornadijo va por Internet a 100 megabites por segundo desde hace unos meses, y por sólo 49 euros mensuales.

Informático de formación, empleado de una empresa de reprografía y presidente de Narcea Digital, Tornadijo disfruta de un privilegio que casi nadie en el mundo tiene. «Lo increíble es disponer no ya de 100 megas de bajada, sino, sobre todo, de 100 megas de subida. Es revolucionario», afirma este cangués, de 30 años y apasionado de las telecomunicaciones.

Tornadijo es uno de los 554 abonados a la red Asturcón, una conexión de fibra óptica que el Principado de Asturias está desplegando en comarcas mineras y en Llanes.

El propósito de esta red es llevar la banda ancha a las zonas en las que no hay red alternativa a la de Telefónica, no existe ADSL aún y en las que, si tienen este tipo de conexión, está muy limitada por su propia naturaleza, tanto por la distancia respecto a la central más cercana como por los condicionamientos del cable de cobre.

El Gobierno asturiano ha optado para estas zonas de poca población y hábitat muy disperso, el establecimiento de una red de fibra óptica hasta el hogar, donde se conectan directamente la televisión, el ordenador y el teléfono. La fibra óptica, de muy alta capacidad, transmite señal luminosa, que el equipo de conexión en cada hogar transforma en señal eléctrica.

Uno de los operadores que ya usan la red del Gobierno es la sueca Adamo, que es la que ofrece los 100 megas por 49 euros al mes.

La asociación que preside Tornadijo, Narcea Digital, no tiene ánimo de lucro. Gestiona un portal que corre en un servidor autónomo conectado a la red de fibra óptica y da servicio de páginas web, e-mail y otras prestaciones.

«En pruebas de velocidad se alcanzan 73,66 Mb por segundo de transferencia y, a vece,s casi 90. Esto no quiere decir que no se llegue a la máxima capacidad de 100 Mb, pero para ello tenemos que contar con la capacidad de los servidores que proveen los datos, con la pérdida de señal del cable hasta el ordenador del cliente y de los aparatos existentes en la red del cliente», explica Tornadijo.

«Esta barata y rapidísima conexión permite a los internautas», señala Tordanijo, «acceder a contenidos que requieren un gran ancho de banda, como televisión, streaming, videoconferencia, descargas de ficheros a alta velocidad y envío y recepción de correos electrónicos voluminosos. Para hacernos una idea de su velocidad, supone descargarnos el contenido de un CD-ROM completo en un minuto».

Narcea Digital ofrece correo electrónico, noticias locales autoinsertadas, foros de discusión, álbum de fotos (admisión y descarga), recursos turísticos, descarga y admisión de vídeos a gran velocidad, hospedaje web con soporte de tecnologías PHP y ASP y bases de datos MYSQL y el hospedaje de dominios.

La red está desplegada en 15 poblaciones con unas 28.000 viviendas (Llanes, Tineo, Cangas del Narcea, Tuilla, Blimea, El Entrego, Sotrondio, Rioturbio, Pola de Lena, Santa Cruz de Mieres, Figaredo, Turón, Ujo, Barredos y Pola de Laviana). Antes de fin de año estará en siete pueblos más y disponible, en total, en 32.500 hogares. La pretensión es alcanzar los 7.000 abonados a finales de 2008.

El propósito del Gobierno asturiano es extender la red a todos los pueblos de más de 1.000 habitantes que tengan trama urbana. Hasta el momento, la inversión es de 21 millones de euros.

Fuente: ElPais.com

agencias matrimoniales

curso habilidades directivas

los Koplowitz

Herbalife

hernia discal

alcoholimetro

sobres

ofertas hoteles

apartamentos casas pisos

telefono erotico

La red sigue siendo rentable para los ‘hackers’, según Kaspersky

La red puede suponer un lucrativo negocio no sólo para las empresas, sino también para aquellos delincuentes informáticos que encuentran en Internet una forma fácil y segura de ganar dinero a costa de los demás, según señaló el presidente de Kaspersky Lab, Eugene Kaspersky, durante una conferencia impartida en la feria tecnológica SIMO en Madrid.

Los delitos informáticos pueden tomar diferentes formas más allá del conocido «pirateo informático» de los ‘hackers’: el ‘phishing’ (crear una copia falsa de una página que el engañado suela visitar para hacerse con sus datos) o el ‘spam’ (envío indiscriminado de publicidad) son sólo algunos ejemplos de un problema que afecta tanto a individuos como a empresas.

«Muchos de ellos pueden llegar a ser millonarios», declaró Kaspersky en una entrevista con Reuters. «No informan de sus ingresos, por supuesto, pero me consta que pueden llegar a ganar miles de millones de dólares, y no me extrañaría que algunos ganasen más que la compañía de seguridad».

Kaspersky estimó que en 2007 más de 1,2 millones de ordenadores habrán sufrido los efectos del «malware»: un tipo de programa destinado a causar daños en un ordenador u obtener información de su usuario.

La búsqueda de beneficios, el desarrollo de nuevos negocios y el bajo riesgo de ser atrapado son, según el experto ruso, las principales causas del incremento del crimen electrónico.

«En Rusia, por ejemplo, hay un problema con la ley. Si alguien mata a otra persona en la calle, la policía puede comenzar a investigar partiendo del hecho: el cadáver», indicó Kaspersky.

«Pero en el caso del crimen electrónico, no pueden intervenir si no hay una denuncia. Algunas veces la policía tiene toda la información sobre el criminal: el nombre, la dirección, la edad: todo…Pero no tienen una denuncia.

«A algunas víctimas no les gusta informar, así que no pueden realizar detenciones».

Otras de las claves señaladas fueron la falta de sentimiento de culpabilidad, ya que Internet facilita que la víctima no quede asociada a ningún rostro, y la facilidad técnica para delinquir en la red.

«En Brasil, hace unos tres años, había un grupo de unas treinta personas, y no todos ellos eran ‘hackers'», explicó.

«Un par de ellos desarrollaban virus troyanos y los distribuían, y el resto de gente se encargaba de recabar información de las víctimas, de procesarla, robar el dinero y esconderlo».

«Es como un negocio: hay jefes y hay trabajadores», apostilló.

Para combatir este problema, Kaspersky señaló la necesidad de mejorar la coordinación entre países a través de Interpol, de educar a los usuarios para prevenir posibles ataques y de utilizar productos y tecnologías efectivas.

Más de 300000 internautas han sufrido una estafa en Internet

Los cacos han cambiado la ganzúa por la conexión a Internet. El fraude financiero online no para de crecer. Su principal método es el phishing, una práctica por la que los estafadores consiguen las claves para entrar en las cuentas bancarias de los clientes. Pero hasta ahora no se conocía su verdadero alcance. El primer informe oficial sobre este fenómeno arroja una conclusión muy reveladora: hay muchos intentos de fraude y pocos son efectivos, aunque cuando tienen éxito la cantidad estafada es considerable.

Y es que tres de cada diez usuarios españoles reconoce haber sido

objeto de algún tipo de fraude a través de Internet, aunque sólo el

2,1% del total declara haber sufrido pérdidas económicas. Eso sí, el

daño es alto, una media de 593 euros.

Así lo refleja el informe

del Instituto Nacional de Tecnologías de la Comunicación (Inteco), el

primero que se hace en España basado en los datos reales obtenidos a

partir de 3.076 encuestas sobre el fenómeno del fraude online a

usuarios de Internet de todo el territorio nacional. Aunque los

responsables del informe no extrapolan el dato, si se tiene en cuenta

que el número de internautas asciende a 15 millones (Instituto Nacional

de Estadística), el total de personas que han sufrido una estafa alguna

vez en Internet ascendería a más de 300.000.

Los timos a través de la Red responden en el fondo a los mismos esquemas que las tradicionales. Los ciberdelincuentes

usan la picaresca para suplantar la identidad de una organización

conocida (banco, organismo o empresa) a través del envío masivo de

correos electrónicos, mensajes de texto al móvil (sms), llamadas

telefónicas o webs falsas.

El engaño comienza con la petición al

usuario de una serie de datos personales alegando algún motivo de

seguridad o fallo en el sistema para requerir esa información. El

usuario, confiado en la legitimidad de la entidad que los solicita,

responde facilitando sus datos, siendo estos posteriormente utilizados

para la estafa.

Las entidades financieras guardan secreto sobre

la cuantía total del fraude para no alarmar a sus clientes porque

Internet les resulta muy rentable. El informe del Inteco viene a llenar

parte de ese vacío. Aunque el fraude medio es de casi 600 euros, en

algo más de dos de cada tres estafas el perjuicio económico no supera

los 400 euros y en un 25% no alcanza los 50 euros.

Esta cuantía

relativamente escasa de los fraudes contribuye a que muchas veces no

sean detectados por el usuario y por tanto no sean denunciados. Los

cacos online prefieren cantidades inferiores de dinero pero con

ataques exitosos a un mayor número de usuarios. Ese comportamiento es

debido a que en el ordenamiento jurídico español, la cuantía de 400

euros es el límite para considerar el fraude, con perjuicio económico,

por Internet como falta en vez de delito.

Pese a estas cifras, el director del Inteco, Enrique Martínez, defiende que realizar operaciones online

en España es muy seguro. «Internet es muy seguro porque tenemos una de

las mejores bancas del mundo y porque muchas de las empresas de

seguridad más potentes están radicadas en nuestro país».

Además

de las pérdidas monetarias, se pueden producir otras importantes, como

la pérdida efectiva de clientes y de imagen corporativa, así como el

freno que supone a la entrada de nuevos usuarios de servicios online.

Sin

embargo, el estudio muestra que ante un intento de fraude los usuarios

españoles siguen confiando en Internet: el 80% no cambia sus hábitos de

uso de banca online y un 73,1% continúa comprando a través de

la Red. Más aún, incluso cuando el intento de fraude tiene éxito no se

produce un abandono masivo de los servicios: un 52,4% de los usuarios

de banca y un 31,9% de compra online no alteran su comportamiento.

«Los

usuarios no cambian sus costumbres en Internet, porque saben que mejora

su calidad de vida, e incluso los que realmente han sido estafados

siguen realizando operaciones por la Red, porque valoran mucho más los

beneficios que le aportan que los problemas que han tenido», señala

Martínez.

Fuente: ElPais.com

Un juez establece que los enlaces para descargas en Internet no son delictivos

La actividad de los propietarios de las páginas webs de enlace que facilitan a los usuarios de Internet las descargas de música o películas no es delictiva. Y tampoco delinquen los internautas que se descargan este tipo de artículos a través de los programas de intercambio de archivos (los llamados p2p). Así se indica en dos resoluciones dictadas por el juez Eduardo de Porres, titular del Juzgado de Instrucción 4 de Madrid. Este magistrado acaba de dictar un auto de sobreseimiento libre (es decir, que no hay delito ni lo habrá) sobre un asunto que llevó a la Brigada de Delitos Tecnológicos a detener en octubre de 2006 a los dos responsables de una web de enlace -www.sharemula.com- que informaba sobre un lugar de la red en la que los internautas podían descargarse películas.

Esta brigada intervino por una denuncia de los productores del programa de televisión El hombre y la tierra, del fallecido Félix Rodríguez de la Fuente. Ya entonces, octubre de 2006, la propia policía pidió al juez que, como medida cautelar, autorizase la clausura de la citada página de enlace. De Porres se negó a cerrar la página y adujo que los detenidos no habían delinquido, aún a pesar de que en su página de enlace existiese un ánimo de lucro derivado de la publicidad que aparecía en ella.

Razonamientos

Los razonamientos jurídicos del juez para no clausurar Sharemula son: la web denunciada no aloja archivos protegidos por la Ley de Propiedad Intelectual ni desde ella se realiza directamente la descarga. Además, no hay una comunicación pública de su actividad, aunque haya publicidad. El juez abrió una causa en la que se personaron luego, avisadas por la policía, la Sociedad General de Autores y la de Productores. El magistrado acaba de concluir la instrucción y ha decidido archivar definitivamente las diligencias.

Javier de la Cueva, abogado de uno de los detenidos, expresa su satisfacción por la resolución, y advierte: «Hoy día no es delito grabar ni de la tele, ni de la radio. Y la doctrina que se está consolidando es que tampoco son delictivas las descargas de Internet de las p2p ni el contenido de las páginas de enlace».

Sharemula.com era una web que contenía enlaces a archivos que los ciudadanos comparten en las redes de pares (p2p). La diferencia entre una red de enlaces y una red de compartir (p2p) puede ser explicada de la siguiente manera: un periódico contiene la programación de televisión, esto es, un enlace que permite que el ciudadano pueda acceder a esa emisión y grabarla a través del vídeo. El enlace, en cambio, es la publicidad de esa emisión que se hace en el periódico. En el caso de las webs de enlaces igual: la web tiene el enlace (el anuncio) y el internautapuede poner su ordenador en contacto con los de otros ciudadanos a fin de descargar el archivo.

El juez De Porres cita en su primera resolución sobre este asunto la Circular 1/2006 de la Fiscalía General del Estado sobre propiedad intelectual. Esta circular dice que la descarga de archivos de la red no es delictiva salvo que haya un ánimo de lucro comercial y una comunicación pública. La fiscalía, no obstante, señala que los productores afectados pueden acudir a la vía civil para exigir una indemnización.

En ese momento se está reformando la ley que regula Internet. La tensión entre las Asociaciones de Internautas y el Gobierno va en aumento. El principal punto de fricción reside en que la SGAE y demás gestoras de derechos de autor quieren que la ley les permita cerrar las páginas webs, tanto a ellos como a los jueces. Alegan a su favor la lentitud judicial. Los defensores de los derechos civiles de Internet se oponen a que alguien que no sea un juez pueda cerrar una web. Y en ningún caso que esta posibilidad esté en manos de las productoras.

Pedro Martínez, teniente fiscal del Tribunal Superior de Justicia de Madrid, rechaza que una medida que afecta a la libertad de expresión pueda estar en manos distintas de las judiciales: «Nadie duda de la necesidad de restablecer el equilibrio entre el derecho individual de autor y el derecho colectivo a la cultura, sino del procedimiento elegido. Ya que lo que temen las gestoras de los derechos de autor no es el retraso judicial, sino que los jueces, como ha ocurrido en este caso, se nieguen a cerrar las páginas web si no se acredita un fin comercial». «Esa pretendida lentitud se resuelve mediante la creación de más juzgados, pero no eliminando las garantías de los ciudadanos», sostiene Martínez.

Fuente: ElPais.com

autobus las palmas aeropuerto cetona de frambuesa