La web de Maco048. Criminología

Las mentes simples casi siempre yerran en sus juicios

Dispositivo barato que ‘hackea’ cualquier puerta de garaje

Samy Kamkar y ha presentado su diseño en la feria de seguridad DefCon de la ciudad de Las Vegas. Según Kamkar, su funcionamiento es extremadamente sencillo y se puede fabricar gastando apenas 32 dólares, por lo que técnicamente cualquiera (con los conocimientos necesarios) puede hacerlo.

Y parece ser mucho más sencillo de lo que podemos imaginar. El dispositivo no tiene nada que ver con cracks, hackeos complicados ni irrupciones en el sistema a invadir. No. Su funcionamiento se basa en que el atacante lo ubica cerca de la puerta a la que quiere acceder (ya sea un garaje o un vehículo), y espera a que el propietario la abra con su control. El primer intento de abrir le fallará misteriosamente, pero al segundo abrirá sin problema. La razón es porque ya el dispositivo hizo su trabajo.

Al primer intento captura el código que genera el control remoto y lo almacena (el cual no llega a su destino). Al momento de que el propietario envía el segundo código (al presionar el botón por segunda vez) el dispositivo envía el primero a la puerta y se queda con el segundo guardado, para que lo use el atacante cuando desee entrar a al auto o garaje. Esto quiere decir que el dispositivo siempre tendrá un código guardado para cuando el atacante lo necesite, por lo que el aparato puede durar días escondido cerca de su víctima sin problemas.

Kamkar dice que lo ha probado en muchas marcas de vehículos y sistemas de garaje, y en todas ha funcionado. Ford, Toyota, Volkswagen, Chrysler y Nissan han caído. La única marca que se ha salvado es Cadillac, y la razón se debe a que los códigos que se generan para la apertura de las puertas se vencen al pasar unos pocos minutos, lo cual sin duda podría ser la solución ante esta clase de hacks.

Fuente: GIZMODO

Sextorsión

Utilizar sin precauciones el teléfono móvil puede provocar problemas menores como el “text neck” y otros más serios como el “grooming” o la “sextorsión”.

La ‘sextorsión’ es una forma de chantaje sexual en la cual los cibercriminales cuentan con contenido privado de los usuarios (normalmente fotos o vídeos) y les amenazan con hacerlo público en internet, a menos que las víctimas paguen con algún favor, en ocasiones de índole sexual. O lo que es lo mismo, el extorsionador exige más fotos y vídeos, o que la víctima realice un pago, bajo la amenaza de publicar y difundir dichos contenidos si no lo hace.

Los ciberdelincuentes pueden conseguir el material con el que extorsionar a sus víctimas de tres maneras distintas, según explican especialistas en antivirus:

– Que el delincuente instale un spyware en el ordenador o teléfono de la víctima de modo que pueda controlar la cámara.

– Que la víctima, a través de técnicas de phishing, descargue un malware que le robe el contenido del ordenador.

– Que el delincuente robe físicamente el teléfono o el ordenador haciéndose con los datos.

El robo de fotografías y vídeos comprometidos está a la orden del día. Así se ha puesto de manifiesto tras el robo de imágenes comprometedoras de diversos personajes famosos.

El modelo ‘como servicio’ se extiende al cibercrimen

Una tarjeta de crédito es lo único que se necesita para solicitar un servicio de cibercrimen. Sí, hasta aquí ha llegado el auge del modelo de servicios tan en boga en el mundo de la informática y cuyo máximo exponente es el llamado cloud computing. Ahora, el cibercriminal puede incluso externalizar el delito completo si así lo desea, como lo pone de manifiesto el informe Cybercrime Exposed, elaborado por Raj Samani, vicepresidente y CTO de McAfee EMEA.

Al igual que ocurre con otros segmentos del mercado de las TIC el cibercrimen también se está industrializando. La oferta es amplia, indica Samani, “desde servicios para la compra de listados de correos electrónicos por pequeñas cantidades de dinero a vulnerabilidades disponibles a golpe de clic como los ataques de denegación de servicio por 2 dólares en una hora o simplemente la compra de ‘Me gusta’ en Facebook”.

El informe describe diversos tipos de cibercrimen como servicio. Por un lado está el llamado ‘Crimeware’ como servicio, es decir, la identificación y el desarrollo de las vulnerabilidades y materiales necesarios para llevar a cabo un ataque. En segundo lugar se encuentra lainvestigación como servicio o adquisición de la propiedad intelectual como, por ejemplo, la dirección de correo electrónico y los datos personales. También se ofrece como un servicio lainfraestructura de cibercrimen o el desarrollo de prestaciones que pueden soportar este tipo de operaciones delictivas online como los ataques de denegación de servicio hasta el envío de correo electrónico no deseado. Y, finalmente, se ofrece como servicio el propiohacking, es decir, es posible subcontratar un ataque completo: desde la investigación hasta la infraestructura.

Fuente: TICbeat

Se inaugura el European Cybercrime Centre (EC3)

La Comisión Europea ha anunciado que su European Cybercrime Centre (EC3) estará abierto y funcionando el 11 de enero de 2013.

La organización, que fue anunciada hace un año, tiene como objetivo proteger a las empresas del cibercrimen ofreciéndoles recursos e información de todo el continente que se centralizará en La Haya.

Cecilia Malmström, Comisarioa Europea de Asuntos Internos, será la encargada de inaugurar el European Cybercrime Centre (EC3) el viernes. Malmström asegura que aunar recursos para abordar el problema de la ciberdelincuencia es un paso vital en la lucha contra los criminales.

La organización se centrará en varios problemas clave, incluido el crimen organizado relacionado con la banca electrónica y otros fraudes financieros, además de sobre la explotación sexual infantil y los ataques contra infraestructuras críticas y sistemas de información.

El anuncio de la apertura de este nuevo centro se produce unos días después de que la Europol lanzara un informe en el que asegura que el fraude de tarjetas de crédito en manos de los cibercriminales alcanzó los 1500 millones de dólares en 2012.

Fuente: ITespresso.es

Un barrio rumano es la capital global del «cibercrimen»

Situada a tres horas de Bucarest y al borde los Cárpatos, la ciudad de Râmnicu Vâlcea tiene poco más de 100000 habitantes. Allí, en un pequeño barrio conocido como Ostroveni, se encuentra lo que algunos conocen como el Silicon Valley del fraude cibernético. Entre los viejos edificios de la guerra fría es posible ver los últimos modelos de BMW, Audi y Mercedes, conducidos por veinteañeros en chándal y con cadenas de oro que aceleran en los semáforos. Tal y como desvelaba la revista Wired, ellos se han hecho los amos de esta parte de la ciudad y la han convertido en el centro de un negocio oscuro y millonario.

Aunque el barrio es conocido por las policías de todo el mundo como«Hackerville» (la ciudad de los hackers), los tipos que allí habitan y que han convertido el barrio en su centro de actividades tienen poco de hackers y mucho de estafadores. En los últimos diez años, y ante la dejadez de las autoridades rumanas, se han concentrado en este lugar algunos de los ciberdelincuentes más buscados de Europa.

Su actividad consiste principalmente en publicar falsos anuncios de venta de coches, pisos y otras propiedades, y recaudar el dinero estafado a los incautos cibernautas. Decenas de compinches en distintas ciudades de Europa, y que ellos conocen como «flechas», recogen el dinero y lo envían de vuelta a Rumanía a través de empresas de transferencia de dinero.

Uno de los sistemas de estafa más empleado últimamente – aparte de los clásicos del nigeriano y sus variantes – es el del correo electrónico de un amigo que nos pide ayuda desde algún lugar del mundo. El periodista John Carlin relataba hace unos meses en El País cómo él había sido víctima de este timo y había tratado de seguir la pista del dinero que se esfuma a través de Western Union. María Jesús relataba hace unos días en TVE cómo había perdido hasta 3000 euros enviando dinero a una amiga en Costa de Marfil que estaba en serios apuros, aunque en realidad su cuenta había sido intervenida.

Según un estudio realizado para la compañía Norton en 2011, alrededor de un millón de personas son víctimas cada día en el mundo de un delito informático. Las estimaciones indican que las víctimas pierden en torno a los 290000 millones de euros al año en todo el mundo como consecuencia de actos de ciberdelincuencia. Unas sencillas nociones de seguridad pueden ser muy útiles para no convertirse en la siguiente víctima de los “chicos del barrio”.

Ampliar en: lainformacion.com

Mensaje de la paloma del «Día D»

La historia de la paloma 40TW194 parece el comienzo de una novela. En 1982, un hombre de 74 años llamado David Martin está limpiando la chimenea de su casa en el condado de Surrey (Inglaterra) cuando descubre los huesecillos de un animal. El esqueleto resulta ser el de una paloma que lleva una canastilla roja adherida a una de sus patas. En la canastilla hay un pedazo de papel con 27 bloques de código anotados y las palabras «Pigeon Service» (Servicio de palomas).

La sorpresa ha venido del otro lado del Atlántico, donde un aficionado canadiense llamado Gord Young, asegura haber descifrado el mensaje y que solo le ha llevado 17 minutos. Young, editor de una revista de historia local en una localidad cerca de Ontario, asegura que usando un sencillo código de la Primera Guerra Mundial se puede conocer lo que dice la famosa nota de la paloma.

Una vez descifrado, el mensaje diría así:

«Observador de artillería en el sector ‘K’. Solicitado un informe de apoyo al cuartel general. Ataque relámpago con tanques Panzer. Observador de artillería del flanco oeste siguiendo la evolución del ataque.

El teniente sabe que las armas de apoyo han llegado. Sabe dónde está el punto de re-abastecimiento. Hemos localizado los centros de control de las avanzadillas de los Jerrys [nazis]. El cuartel general de la batería de artillería de la derecha está justo ahí.

Hemos localizado el cuartel general de la infantería en este punto. Última nota para confirmar que hemos localizado la posición de los Jerrys [Nazis]. Repasad las notas de campo. Las defensas contra los tanques Panzer no están funcionando.

El cuartel general de la batería de artillería derecha de los Jerrys [nazis] está aquí. El observador de artillería se encuentra en el sector ‘K’ de Normandía. Ataques de mortero e infantería para hacer frente a los tanques Panzer.

Hemos alcanzado la batería de artillería de la derecha o de reserva de los Jerrys [nazis]. Ya teníamos constancia de la posición del cuartel general de los ingenieros eléctricos. Tropas, tanques Panzer, baterías de artillería e ingenieros en esta posición. Última nota de la que tiene constancia el cuartel general.»

Artículo completo en: lainformacion.com

30 de noviembre, “Día Internacional de la Seguridad Informática”

El “Día Internacional de la Seguridad Informática” (Computer Security Day) es una celebración anual que se lleva a cabo el 30 de Noviembre. Se conmemora desde el año 1988, y tiene por objetivo concienciarnos sobre la importancia de la seguridad de la información, los sistemas y los entornos que operan con ella. Un reconocimiento a quienes, desde sus puestos de trabajo, contribuyen a incrementar los niveles de seguridad de la información.

Entre los problemas graves que afectan la seguridad de la información están los relativos a estafa, robo de identidad, uso del correo electrónico, funcionamiento y detección de “botnets”, entre otros. Para lo cual se aconseja adoptar todas las medidas a su alcance para evitar ser víctima del accionar de los ciberdelincuentes.

Un antecedente a esta fecha se encuentra en el año 1980 cuando James P. Anderson escribe un documento titulado ‘Computer Security Threat Monitoring and Surveillance’, donde se da una definición de los principales agentes de las amenazas informáticas como “ataque” o “vulnerabilidad”.

Hoy en día gracias a los avances tecnológicos y de seguridad, todos los sistemas operativos y aplicaciones web vienen con advertencias para los usuarios, entre las que se incluyen, utilizar contraseñas de al menos ocho caracteres y que contengan letras mayúsculas, minúsculas, números y símbolos, además de tener un antivirus actualizado y operativo, las advertencias para no abrir archivos recibidos por correo electrónico de remitentes dudosos, entre otras.

Fuente: Notirápida.com

Un millón de dólares robados en 60 segundos

El FBI arrestó a 14 personas por el robo de un millón de dólares del banco Citibank utilizando cajeros establecidos en diferentes casinos del sur de California y Nevada.

En este caso particular, las autoridades afirmaron que los sospechosos abrieron cuentas bancarias en la misma entidad previamente al robo. Posteriormente, fueron a distintos casinos en California y Nevada y retiraron el dinero en efectivo de los diferentes puestos tantas veces como pudieron durante un período de 60 segundos. Al parecer, alguien detectó una vulnerabilidad que impedía a la entidad bancaria registrar las extracciones adicionales de dinero que se produjeran en ese lapso.

El FBI en conjunto con otras autoridades arrestaron a 13 de los sospechosos en Los Ángeles durante esta semana. Aparentemente, los sospechosos utilizaron el dinero para jugar en los casinos y se les ofreció habitaciones de hotel debido al elevado monto que habían destinado al juego. Además, los delincuentes mantuvieron el monto de las extracciones por debajo de los 10000 dólarespara evitar los requerimientos federales de reportes de transacción.

El héroe olvidado y condenado injustamente, Alan M. Turing

En la navidad de 1951, Alan Turing entabló amistad con Arnold Murray, un joven desempleado de Manchester de 19 años de edad que se convertiría en su amante y con el que conviviría. A principios de 1952 se produjo un robo en su casa, realizado por un amigo de Arnold, que Turing denunció a la policía. Por supuesto, sin revelar su relación homosexual, irrelevante al caso. Cuando la policía averiguó la historia completa, dejó de interesarse por el robo, que nunca fue resuelto, y m0stró un mayor interés por los encuentros sexuales de Turing, procediendo a su arresto por homosexualidad, una “práctica” entonces considerada como delito y como enfermedad.

Fue acusado, los cargos que le fueron imputados eran de “indecencia grave y perversión sexual“, los mismos por los que en su día ya fuera condenado Oscar Wilde años atrás. El juicio del caso “la Reina contra Turing y Murray” tuvo lugar el 31 de marzo de 1952, presidido por el juez J. Fraser Harrison. En la corte, Turing, contraviniendo las recomendaciones de sus amigos, no negó su homosexualidad, y sostuvo que no había nada malo en ella, convencido como estaba que no tenía nada por lo que disculparse. Así pues, Turing no se defendió de los cargos y su único alegato se limitó a insistir en que él no había hecho nada malo. Efectivamente, las recomendaciones eran fundadas, pues el fiscal aprovechó ese alegato para enfatizar la “falta de arrepentimiento” del acusado.

Fue condenado, privado de sus derechos ciudadanos, y se le dio la opción de escoger: o como delincuente ser condenado a un año de prisión, o como enfermo someterse a un tratamiento hormonal para la reducción de la libido y “curar” su homosexualidad, lo que en realidad era una auténtica “castración química”. Finalmente, y para su desgracia, escogió las inyecciones de estrógenos, hormonas femeninas, en un tratamiento brutal que duró un año, y que le produjo importantes alteraciones físicas, como la aparición de pechos, le convirtió en impotente y le provocó una profunda depresión que no pudo o no quiso superar, tras la injusticia de que estaba siendo objeto. Solitario, raro e imprevisible, nervioso y comiéndose las uñas, más frustrado y desesperado que nunca por su mala forma física, artificialmente inducida por una justicia mojigata y absurda, con el añadido de la exasperante vigilancia policial de que todavía era objeto, así como el abandono de algunos de sus supuestos amigos, Turing decidió que no valía la pena seguir viviendo. Dos años después del juicio, el siete de junio de 1954, murió, al comer de una manzana envenenada con cianuro. La muerte fue calificada como suicidio. Contaba apenas con 42 años.

Ampliar en: HABLANDO DE CIENCIA

El código secreto del profesor Moriarty en la película “Sherlock Holmes: Juego de sombras”

El profesor James Moriarty, el archienemigo de Sherlock Holmes, era “un genio de las matemáticas,” además del “Napoleón del crimen.” La primera vez que aparece en la película “Sherlock Holmes: Juego de sombras” lo hace delante de un pizarra repleta de fórmulas matemáticas. El contenido de la pizarra fue diseñado en el verano de 2010 por Alain Goriely y Derk E. Moulton, del Oxford Centre for Collaborative Applied Mathematics. Refleja la matemática conocida en su época (hacia 1890) y al mismo tiempo oculta un código secreto que revela los malvados planes de Moriarty (código que debe descifrar Holmes). Nos lo cuentan en Alain Goriely and Derek E. Moulton, “The Mathematics Behind Sherlock Holmes: A Game of Shadows,” SIAM News 45, April 14 2012.

Como Moriarty estaba obsesionado con el teorema del binomio, según la propia obra de Conan Doyle, se decidió ocultar el código secreto en un triángulo de Pascal. Las letras del mensaje se cifran gracias a un libro de horticultura que Moriarty guarda en su oficina. Cada letra se codifica con tres números de dos dígitos (entre 01 y 99) que especifican la página del libro, la línea y el carácter dentro de la línea. Mediante este cifrado el mensaje se convierte en una lista de números. Para cifrar esta lista se utiliza una clave pública y un algoritmo de codificación.

Artículo completo en: Francis (th)E mule Science’s News

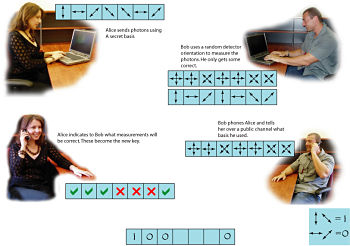

Criptografía cuántica

La criptografía cuántica es la criptografía que utiliza principios de la mecánica cuántica para garantizar la absoluta confidencialidad de la información transmitida. Las actuales técnicas de la criptografía cuántica permiten a dos personas crear, de forma segura, una clave secreta compartida que puede ser usada como llave para cifrar y descifrar mensajes usando métodos de criptografía simétrica. La criptografía cuántica como idea se propuso en la década de los años 1970, pero no es hasta 1984 que se publica el primer protocolo.Una de las propiedades más importantes de la criptografía cuántica es que si un tercero intenta hacer eavesdropping durante la creación de la clave secreta, el proceso se altera detectándose al intruso antes de que se trasmita información privada. Esto es una consecuencia del principio de incertidumbre de Heisenberg, que nos dice que el proceso de medir en un sistema cuántico perturba dicho sistema.&

La seguridad de la criptografía cuántica descansa en las bases de la mecánica cuántica, a diferencia de la criptografía de clave pública tradicional la cual descansa en supuestos de complejidad computacional no demostrada de ciertas funciones matemáticas.La criptografía cuántica está cercana a una fase de producción masiva, utilizando láseres para emitir información en el elemento constituyente de la luz, el fotón, y conduciendo esta información a través de fibras ópticas.

La mecánica cuántica describe la dinámica de cada partícula cuántica (fotones, electrones, etc.) en términos de estados cuánticos, asignando una probabilidad a cada posible estado de la partícula por medio de una función. La herramienta de Gisin (quantum cryptography), depende de la física cuántica aplicada a dimensiones atómicas y puede transmitir información de tal forma que cualquier intento de descifrar o escuchar será detectado. Esto es especialmente relevante en un mundo donde cada vez más se utiliza el Internet para gestionar temas. Según Gisin, «comercio electrónico y gobierno electrónico solo serán posibles si la comunicación cuántica existe». En otras palabras, el futuro tecnológico depende en gran medida de la «ciencia de los secretos».

Fuente: La Ciencia Insólita

El virus de la fe, páginas pornográficas frente religiosas

Las páginas web religiosas son más peligrosas que las pornográficas:

Los internautas tienen más probabilidades de ser atacados por un virus informático al visitar una página web religiosa que al mirar pornografía, según un estudio publicado el martes.

Los «ataques al pasar», en los que piratas informáticos toman sitios web legítimos con códigos maliciosos, siguen causando grandes problemas, señaló el proveedor de antivirus estadounidense Symantec, en su «Informe de amenazas a la seguridad de internet».

Y pues tiene todo el sentido del mundo, al fin y al cabo ¿cuántas personas se han muerto practicando o por ver pornografía? Apuesto a que no llegan ni al 1% de las que se ha cargado la religión.

De alguna forma lo malicioso, horrendo y destructivo consigue traspasar las barreras con código binario y busca su aliado natural, la superstición. No es de extrañar.

Fuente: DE AVANZADA

Linux enfocado a la informática forense

DEFT, la distribución enfocada a la informática forense y ciber actividades de inteligencia, está lanzando la versión 7 como estable, basada en Lubuntu 11.10 con el kernel 3.0. Está disponible para descargar, ya sea para utilizar como LiveCD o para instalar en el ordenador.

DEFT, la distribución enfocada a la informática forense y ciber actividades de inteligencia, está lanzando la versión 7 como estable, basada en Lubuntu 11.10 con el kernel 3.0. Está disponible para descargar, ya sea para utilizar como LiveCD o para instalar en el ordenador.

DEFT 7 es el nuevo lanzamiento estable de la distribución que cuenta con un kit de herramientas capaz de realizar informática forense, de móviles, de red, respuesta a incidentes y Ciber inteligencia.

A través de DART (Digital Advanced Response Toolkit), una interfaz gráfica en modo seguro, maneja la ejecución de respuesta a incidentes y las herramientas forenses en vivo.

DEFT 7 tienen características como:

- Basada en Lubuntu 11.10.

- Distribución instalable.

- Kernel Linux 3.0.0-12,

- Soporte para USB 3.

- Libewf 20100226.

- Afflib 3.6.14 .

- TSK 3.2.3.

- Autopsy 2.24.

- Digital Forensic Framework 1.2

- PTK Forensic 1.0.5 DEFT edition

- Pyflag

- Maltego CE

- KeepNote 0.7.6

- Mobius Forensic

- Xplico 0.7.1

- Scalpel 2

- Hunchbackeed Foremost 0.6

- Findwild 1.3

- Bulk Extractor 1.1

- Dropbox Reader

- Emule Forensic 1.0

- Guymager 0.6.3-1

- Dhash 2

- Cyclone wizard acquire tool

- Ipddump

- Iphone Analyzer

- Iphone backup analyzer

- SQLite Database Browser 2.0b1

- BitPim 1.0.7

- Bbwhatsapp database converter

- Reggripper

- Creepy 0.1.9

- Hydra 7.1

- Log2timeline 0.60

- Wine 1.3.28

Para mayor información se puede consultar las notas del lanzamiento.

El delito informático evoluciona más rápido que su persecución

Pocos son los ciudadanos que reparan en ello, pero las formas de delito y su comisión se multiplican a través de internet. Aunque con años de retraso, la Justicia ha comenzado a poner remedio con el nombramiento de fiscales especializados en delincuencia informática. Jorge Bermúdez es el responsable en Gipuzkoa, además de uno de los principales expertos en España. Tiene claro que el problema es, cuando menos, «importante».

Pregunta. ¿Tan preocupante es la situación?

Respuesta. El grado de sofisticación de los cibercriminales está en otra galaxia respecto a lo que la población imagina e incluso a los medios para perseguirlos. Hoy en día pueden entrar en ordenadores, robar contraseñas, suplantar identidades, manejar videocámaras de Internet ajenas e incluso operar con cuentas bancarias sin que la víctima se percate de ello. Basta con convertirse en uno de sus objetivos y no es tan difícil.

P. ¿Avanzan demasiado rápido las nuevas tecnologías en comparación con la obsoleta estructura judicial?

R. Lo hacen a una velocidad de vértigo, más allá del uso que se las dé, y algunos delitos incluso han quedado ya anticuados, como las estafas de tarificación adicional que proliferaban cuando se accedía a las páginas web a través de un número concreto de teléfono.

P. ¿Llega tarde una vez más la Justicia?

R. Nos sacan años de ventaja y además estamos desbordados de trabajo. Como la policía, que incluso ha comenzado a realizar cribas para centrarse exclusivamente en los casos más importantes. Está claro que no se pueden impulsar juzgados especializados en cada tipo de delito, pero sí puede haber fiscales especializados, que es lo que se ha hecho. El futuro pasa porque seamos nosotros quienes dirijamos la investigación.

Entrevista completa en: [Enlace bloqueado por la Tasa española AEDE]

Ciberataque golpea a la infraestructura de EE.UU.

Un ataque cibernético lanzado desde fuera de Estados Unidos alcanzó un sistema público de agua en Illinois, estado del medio oeste, una infraestructura de control de los sistemas.

«Este es sin duda el primer caso en el que hemos tenido un ataque a la infraestructura crítica desde fuera de Estados Unidos que ha causado daños», dijo Joseph Weiss, director de Applied Control Solutions .

«Eso es lo que es lo más que ha sucedido», continuó. «No podrían haber hecho nada porque no tenían acceso a la estación maestra.» El Illinois Statewide Terrorism and Intelligence Center reveló el asalto cibernético a un centro público de gestión de agua fuera de la ciudad de Springfield, la semana pasada, pero los atacantes tuvieron acceso los meses anteriores al sistema, dijo Weiss.

El fallo de la red se manifestó después de que los intrusos cibernéticos quemaran una bomba. «Nadie se dio cuenta de que los crackers estaban allí hasta que comenzaron a encender y apagar la bomba», según Weiss.

El ataque fue trazada según los informes a partir de un equipo en Rusia y se aprovechó de las contraseñas de cuentas robadas de una empresa de EE.UU. que hace software de control de supervisión y adquisición de datos (SCADA).

Hay alrededor de una docena de empresas, que elaboran software SCADA, que se utiliza en todo el mundo para controlar las máquinas en las instalaciones industriales que van desde las fábricas y plataformas petroleras hasta plantas de energía nuclear y de tratamiento de aguas residuales.

«No sabemos cuántos otros sistemas SCADA se han comprometido, ya que en realidad muchos no tienen informáticos forenses», dijo Weiss, que tiene su sede en California.

El US Department of Homeland Security ha restado importancia a los ataques cibernéticos en Illinois en los informes públicos, afirmando que no había visto ninguna evidencia que indique una amenaza para la seguridad pública, pero estaba investigando la situación.

Word también se distribuyó el viernes que una red de abastecimiento de agua en Texas podría haber sido violada en un ataque cibernético , de acuerdo con David Marcus director de investigación de los laboratorios de seguridad de McAfee . «Mi instinto me dice que hay una mayor focalización y mayor compromiso de lo que sabemos», dijo Marcus en un blog.

El cifrado de disco de ordenador completo es muy bueno, se quejan de los equipos CSI

Los ingenieros informáticos de seguridad, incluido un miembro del US Computer Emergency Response Team, se quejan de un trabajo de investigación publicado esta semana, pues los banqueros corruptos, terroristas y violadores de niños se pueden mantener lejos de las pruebas que los impliquen en los crímenes, ya que está resultando imposible para los investigadores digitales desbloquear las unidades de discos duros encriptados. El cifrado del disco completo proporciona una seguridad importante. Se revuelve todo en un disco cuando se apaga el ordenador, se alcanza el tiempo de espera o el fin de la sesión. Pero la otra cara, por supuesto, es la consternación de algunos luchadores contra el crimen.

Los autores del estudio dicen que se enfrentan a cuatro grandes problemas. En primer lugar, los científicos forenses no siempre son conscientes que FDE se está ejecutando en un equipo con pruebas del acto delictivo y al apagarlo todo está perdido. En segundo lugar, cuando los agentes copian un disco para el análisis sin darse cuenta de que está cifrado FDE, perdiendo un tiempo valioso en el laboratorio del crimen tratando de dar sentido a un galimatías. En tercer lugar, conectar el hardware de análisis puede desencadenar un estado para cifrar todo. En cuarto lugar, algunos sospechosos de EE.UU. declaran la quinta enmienda y se niegan a dar a sus claves, mientras que otros la dan equivocada, alegando que la FDE no había o que debe de haber olvidado la contraseña.

Para hacer frente a la era de FDE, los EE.UU. CERT-dirigió el equipo quiere mejorar la escena del crimen y las rutinas de una mejor preparación de órdenes de registro. Su conclusión es un tanto desesperada sin embargo:

«Se necesita más investigación para desarrollar nuevas técnicas y tecnologías para romper o desviar el cifrado de disco completo.»

Fuente: NewScientist

Enlace relacionado: La seguridad en informatica. Informatica Aplicada a la Gestión Pública. Universidad de Murcia

En una entrevista con la publicación

En una entrevista con la publicación