La web de Maco048. Criminología

Las mentes simples casi siempre yerran en sus juicios

Dispositivo barato que ‘hackea’ cualquier puerta de garaje

Samy Kamkar y ha presentado su diseño en la feria de seguridad DefCon de la ciudad de Las Vegas. Según Kamkar, su funcionamiento es extremadamente sencillo y se puede fabricar gastando apenas 32 dólares, por lo que técnicamente cualquiera (con los conocimientos necesarios) puede hacerlo.

Y parece ser mucho más sencillo de lo que podemos imaginar. El dispositivo no tiene nada que ver con cracks, hackeos complicados ni irrupciones en el sistema a invadir. No. Su funcionamiento se basa en que el atacante lo ubica cerca de la puerta a la que quiere acceder (ya sea un garaje o un vehículo), y espera a que el propietario la abra con su control. El primer intento de abrir le fallará misteriosamente, pero al segundo abrirá sin problema. La razón es porque ya el dispositivo hizo su trabajo.

Al primer intento captura el código que genera el control remoto y lo almacena (el cual no llega a su destino). Al momento de que el propietario envía el segundo código (al presionar el botón por segunda vez) el dispositivo envía el primero a la puerta y se queda con el segundo guardado, para que lo use el atacante cuando desee entrar a al auto o garaje. Esto quiere decir que el dispositivo siempre tendrá un código guardado para cuando el atacante lo necesite, por lo que el aparato puede durar días escondido cerca de su víctima sin problemas.

Kamkar dice que lo ha probado en muchas marcas de vehículos y sistemas de garaje, y en todas ha funcionado. Ford, Toyota, Volkswagen, Chrysler y Nissan han caído. La única marca que se ha salvado es Cadillac, y la razón se debe a que los códigos que se generan para la apertura de las puertas se vencen al pasar unos pocos minutos, lo cual sin duda podría ser la solución ante esta clase de hacks.

Fuente: GIZMODO

El avión sigue siendo el método más seguro de viajar

En un artículo de Joseph Stromberg para Vox (Flying: it’s still much safer than driving) se explica un impactante ejemplo sobre EE.UU.: si no se tienen en cuenta los vuelos militares, de aviones privados, ambulancias, etcétera, en 2012 no murió nadie en vuelo comerciales estadounidenses. Cero. Y eso incluye los miles y miles de vuelos nacionales e internacionales que realizan cada año. Sin duda una gran diferencia frente a las 33500 personas que murieron en carretera en aquel país.

Hay más datos al respecto en esta gran recopilación: 9 surprising facts about plane crashes, incluyendo curiosidades como «En la mayor parte de los accidentes, o todos mueren o todos se salvan», la legendaria probabilidad de supervivencia según el asiento del avión o el no menos famoso cálculo sobre que el miedo a volar mata la gente – dado que utilizan el coche como alternativa para desplazarse y eso es notablemente más peligroso.

Fuente: microsiervos

Dan como noticia una historia humorística de una joven que se traga un móvil

Medios españoles -como la agencia Europa Press y [Enlace bloqueado por la Tasa española AEDE]– están dando como noticia en estos momentos que “Adriana Andrade, una joven brasileña de 19 años, se ha tragado su teléfono móvil para evitar que su novio pudiera leer sus mensajes personales”. Dicen en la web de La Gaceta que, “por lo visto, era costumbre que el novio quisiera revisar el teléfono de la chica, por lo que cuando lo hizo por última vez la joven se negó. Se ve que la única forma que encontró para evitarlo fue engullir el aparato móvil. La chica fue trasladada al hospital para proceder a sacarle el teléfono del estómago. Tanto los familiares y amigos de Adriana se preguntan qué pudo llevarla a tomar tal decisión, al igual que los médicos que la atendieron. Ahora todos quieren saber qué esconderían esos mensajes”.

Lo que había hecho Europa Press es dar por buena una broma de un portal satírico brasileño. Porque eso es G17, “um portal de humor, sátira e entretenimento”. No hace falta saber portugués para entender de qué va la revista, ¿verdad? En su portada de hoy, lleva otras noticias increíbles como que “sorprenden a un perro conduciendo y trata de morder al policía” y “encuentran una bandera de la Luna en el polo Norte”. En realidad, lo que Europa Press ha hecho es multiplicar el error cometido hace cinco días por el diario hondureño El Heraldo, que vendió a sus lectores la historia de la joven brasiñeña como si fuera real.

Ampliar en: Magonia

India creará un nuevo reloj inteligente, de utilidad en violaciones

La iniciativa fue presentada por Kapil Sibal, ministro de información tecnológica, según indica Wall Street Journal. El nuevo reloj-protección podrá, al pulsar un botón, alertar a la estación de policía más cercana además de a miembros de la familia preseleccionados. Un dispositivo así podría ser el comienzo de una respuesta muy necesaria por parte del gobierno a la situación de tensión en la que se encuentra la nación, cuyo problema de ataques sexuales desencadenó una serie de protestas como respuesta a la violación de una joven en un autobús público el mes pasado.

Un sistema de posicionamiento global dentro del reloj ayudaría a localizar a la persona que lo lleve puesto y la cámara grabaría durante 30 minutos. Sibal apunta que el gobierno tendría un prototipo para mediados de este año y podrá comenzar a producirlo. El producto se podría vender a un precio entre 20 y 50 dólares.

Los teléfonos móviles no provocan cáncer aunque lo diga un juez italiano

Los expertos rebaten la sentencia del Tribunal Supremo de Italia que asegura que el tumor cerebral de un ciudadano se debe al uso de los teléfonos móviles celulares.

El Tribunal Supremo italiano decidió ayer que el uso prolongado del teléfono móvil provoca cáncer, al reconocer como enfermedad laboral el tumor cerebral de Innocente Marcolini, un hombre de 60 años que se pasó más de una década hablando seis horas al día por motivos de trabajo.

La sentencia del Alto Tribunal ha encendido a los expertos. Uno de ellos, el también italiano Michael Repacholi, publicó hace tan sólo unos meses una revisión sistemática de estudios científicos en la que buscaba un vínculo entre el uso del teléfono móvil y el cáncer cerebral o cualquier otro tumor en la cabeza.

“Nuestro estudio claramente establece que no hay evidencia de un mayor riesgo de cáncer en la cabeza por el uso del teléfono móvil”, explica en un e-mail Repacholi, que como responsable de la Organización Mundial de la Salud empezó en 1996 el Proyecto Internacional CEM, sobre los posibles efectos de los campos electromagnéticos. En los últimos 60 años se han publicado 5.000 estudios científicos sobre el tema.

Uno de ellos, el conocido como Interphone, comparó el uso de los teléfonos móviles en 2.700 pacientes de tumores cerebrales malignos, 2.400 personas con tumores benignos y un grupo de control sano. Los datos no revelaron un vínculo, aunque sugerían un mayor riesgo de glioma (tumor cerebral maligno) en personas que usan el teléfono inalámbrico más de media hora al día.

Los autores no establecieron una relación causa-efecto, entre otras cosas porque, como recuerda Repacholi, existe el llamado sesgo de recuerdo: las personas que sufren un cáncer cerebral tienden a exagerar su uso del teléfono móvil porque creen que es la causa de sus males. Como los operadores de telefonía no guardan un registro del verdadero uso del móvil de una persona en los últimos 10 años, no hay manera de comprobar si los recuerdos del paciente son correctos. Algunas personas con tumores cerebrales han llegado a asegurar que utilizaron su teléfono móvil 12 horas al día durante 10 años, lo que parece imposible.

Pese a todo, en mayo de 2011 la Agencia Internacional para la Investigación del Cáncer de la OMS esgrimió los datos del estudio Interphone para clasificar el uso del teléfono móvil como “posiblemente cancerígeno”, una categoría en la que también se encuentra el café. Un mes después, la propia OMS recalcó que “hasta la fecha, no se han encontrado efectos adversos para la salud causados por el uso del teléfono móvil”.

Artículo completo en: Materia

Bajo Licencia Creative Commons

Funda para teléfono Apple iPhone con «spray» antivioladores

Una empresa alemana ha creado el todo en uno en cuanto a ‘kits’ antivioladores se refiere. Por un lado, se trata de una funda para proteger el Apple iPhone de cualquier caída o golpe; por otro, esa funda lleva incorporado un spray de pimienta, comunmente conocido como spray antivioladores. Esta funda se vende en tres colores a través de la web de la compañía.

Una empresa alemana ha creado el todo en uno en cuanto a ‘kits’ antivioladores se refiere. Por un lado, se trata de una funda para proteger el Apple iPhone de cualquier caída o golpe; por otro, esa funda lleva incorporado un spray de pimienta, comunmente conocido como spray antivioladores. Esta funda se vende en tres colores a través de la web de la compañía.

La línea de productos Pixeon, de la compañía SmartGuard, ha lanzado al mercado un nuevo producto para defenderse de cualquier atacante. Se trata de un spray de pimienta acoplado en una funda de silicona para el iPhone. De esta forma, los usuarios no protegerán su smartphone de cualquier golpe sino también su integridad física.

Se trata de una funda, disponible en tres colores, que incorpora en la parte derecha un soporte para incorporar un spray de pimienta. De esta forma, la compañía adapta sus productos de autodenfensa a los productos tecnológicos más novedosos.

Una bola metálica cae del espacio en Namibia

Una gran bola metálica de origen desconocido cayó entre el 15 y el 20 de noviembre de 2011 en la región namibia de Omusati, al norte del país. El objeto, de 35 centímetros de diámetro y 6 kilogramos de masa, abrió un cráter de 3.8 metros de diámetro y 33 centímetros de profundidad. Según la prensa local, granjeros de la zona oyeron fuertes explosiones poco antes del hallazgo del artefacto.

Una gran bola metálica de origen desconocido cayó entre el 15 y el 20 de noviembre de 2011 en la región namibia de Omusati, al norte del país. El objeto, de 35 centímetros de diámetro y 6 kilogramos de masa, abrió un cráter de 3.8 metros de diámetro y 33 centímetros de profundidad. Según la prensa local, granjeros de la zona oyeron fuertes explosiones poco antes del hallazgo del artefacto.

El director del Instituto Namibio de Ciencia Forense, Paul Ludik, ha salido rápidamente al paso de posibles especulaciones de personajes de fantasía desbordante y vendedores de misterios, indicando que la bola es hueca y parece ser de una “aleación usada habitualmente en vehículos espaciales” terrestres.

Desde comienzos de la carrera espacial, han caído del cielo numerosas esferas metálicas que formaban parte originariamente de cohetes y satélites, tal como recoge en su web Aerospace Corporation. Así, en 1962 cayó en Sudáfrica una esfera de 56 centímetros de diámetro y 21.7 kilos procedente de un cohete Atlas; en julio de ese año, se encontró en Porto Allegre (Brasil), otra de 40 centímetros de un satélite de la Fuerza Aérea estadounidense; en diciembre de 1965, se hallaron cerca de Sevilla (España) tres esferas metálicas del cohete lanzador de la sonda soviética Luna 8; en febrero de 2010, dos esferas de titanio de 40 y 60 centímetros, prodecentes de un lanzador Delta II cayeron en Mongolia; y, en marzo pasado, una esfera de 76 centímetros y 36 kilos, de un cohete Zenit 3F, se encontró en Wyoming (Estados Unidos).

Ampliar en: Magonia

Firma en el aire, nueva técnica de autenticación en móviles

Una nueva técnica que permite verificar la identidad del usuario del móvil mediante su firma en el aire ha sido desarrollada por el grupo de Biometría, Bioseñales y Seguridad (GB2S) del Centro de Domótica Integral (CeDInt) de la Universidad Politécnica de Madrid.

Según sus creadores, «esta nueva técnica biométrica de autenticación aporta una mayor seguridad que la utilización de un código PIN», que puede ser adivinado, perdido, copiado o robado, a la hora de realizar operaciones en que se accede a información sensible, como el correo electrónico, cuentas bancarias o compras on line, y que requieren la verificación de la identidad del usuario.

En este caso, se propone la utilización de una técnica biométrica que se basa en la realización de una firma en el aire sujetando el teléfono móvil, con el único requisito de que éste disponga de un acelerómetro. A partir de este sensor, el sistema biométrico es capaz de extraer la información relativa a las aceleraciones en cada eje de la realización de la firma, que serán utilizadas para verificar la identidad del usuario y permitirle llevar a cabo la operación protegida.

Referencia bibliográfica:

G. Bailador del Pozo, C. Sánchez Ávila, J. Guerra Casanova & A. de Santos Sierra. “Analysis of pattern recognition techniques for in-air signature biometrics”. Pattern Recognition 44 (10-11): 2468-2478, 2011.

J. Guerra Casanova, C. Sánchez Ávila, A. de Santos Sierra & G. Bailador del Pozo. “Score optimization and template updating in a biometric technique for authentication in mobiles based on gestures”. Journal of Systems and Software 84 (11): 2013-2021, 2011.

Raytheon Company desarrollará para DARPA cámaras termográficas para teléfonos móviles

Raytheon Company (empresa dedicada a la tecnología de defensa, en cuyos laboratorios de investigación se creó el horno de microondas) ha sido subvencionada con 13.4 millones de dólares por la Defense Advanced Research Projects Agency (DARPA) para el programa Low Cost Thermal Imaging Manufacturing (LCTI-M) program. El objetivo de LCTI-M es el desarrollo de un proceso de fabricación de obleas que harán que las cámaras termográficas sean asequibles y accesibles para todos los militares.

Bajo el contrato de tres años, Raytheon Systems Vision (RVS) desarrollará los procesos de fabricación de obleas para reducir el tamaño, peso, potencia y el costo de cámaras térmicas para que puedan ser integrados en PDA’s o teléfonos móviles celulares. Una disponibilidad más amplia serviría para aumentar la conciencia posicional y el intercambio de información entre los soldados y personal de inteligencia individual, una visión común del campo de batalla es fundamental.

Actualmente las cámaras térmicas son voluminosas (unos pocos kg y cuestan desde alrededor de $ 1000 a varios miles de dólares cada una. También consumen gran cantidad de energía lo que significa que son más pesados pues se necesitan baterías.

Ciberataque golpea a la infraestructura de EE.UU.

Un ataque cibernético lanzado desde fuera de Estados Unidos alcanzó un sistema público de agua en Illinois, estado del medio oeste, una infraestructura de control de los sistemas.

«Este es sin duda el primer caso en el que hemos tenido un ataque a la infraestructura crítica desde fuera de Estados Unidos que ha causado daños», dijo Joseph Weiss, director de Applied Control Solutions .

«Eso es lo que es lo más que ha sucedido», continuó. «No podrían haber hecho nada porque no tenían acceso a la estación maestra.» El Illinois Statewide Terrorism and Intelligence Center reveló el asalto cibernético a un centro público de gestión de agua fuera de la ciudad de Springfield, la semana pasada, pero los atacantes tuvieron acceso los meses anteriores al sistema, dijo Weiss.

El fallo de la red se manifestó después de que los intrusos cibernéticos quemaran una bomba. «Nadie se dio cuenta de que los crackers estaban allí hasta que comenzaron a encender y apagar la bomba», según Weiss.

El ataque fue trazada según los informes a partir de un equipo en Rusia y se aprovechó de las contraseñas de cuentas robadas de una empresa de EE.UU. que hace software de control de supervisión y adquisición de datos (SCADA).

Hay alrededor de una docena de empresas, que elaboran software SCADA, que se utiliza en todo el mundo para controlar las máquinas en las instalaciones industriales que van desde las fábricas y plataformas petroleras hasta plantas de energía nuclear y de tratamiento de aguas residuales.

«No sabemos cuántos otros sistemas SCADA se han comprometido, ya que en realidad muchos no tienen informáticos forenses», dijo Weiss, que tiene su sede en California.

El US Department of Homeland Security ha restado importancia a los ataques cibernéticos en Illinois en los informes públicos, afirmando que no había visto ninguna evidencia que indique una amenaza para la seguridad pública, pero estaba investigando la situación.

Word también se distribuyó el viernes que una red de abastecimiento de agua en Texas podría haber sido violada en un ataque cibernético , de acuerdo con David Marcus director de investigación de los laboratorios de seguridad de McAfee . «Mi instinto me dice que hay una mayor focalización y mayor compromiso de lo que sabemos», dijo Marcus en un blog.

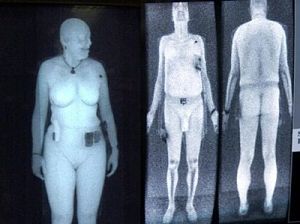

Europa prohibe escáneres de rayos X usados en EE.UU.

La Unión Europea ha prohibido el uso de escáneres corporales de rayos X en los aeropuertos europeos, a diferencia de los EE.UU., cuya a dministración de Seguridad en el Transporte, ha desplegado cientos de escáneres como una forma de escanear a millones de pasajeros de líneas aéreas en busca de explosivos ocultos bajo la ropa.

La Comisión Europea, que aplica las políticas comunes de los países de la UE con 27 miembros, adoptó la regla de «el fin de no poner en peligro la salud de los ciudadanos y la seguridad.»

«En una investigación de ProPublica/PBS NewsHour detallada a principios de este mes, los escáneres de rayos X del cuerpo utilizan radiación ionizante, una forma de energía que se ha demostrado que daña el ADN y causar cáncer. A pesar deque la cantidad de radiación es muy baja, equivalente a la radiación que una persona recibiría en unos pocos minutos de vuelo, varios estudios han concluido que un pequeño número de casos de cáncer sería consecuencia del análisis de cientos de millones de pasajeros al año.

En los países europeos se permitirá el uso de un escáner corporal alternativo, que se basa en ondas de radiofrecuencia, que no han sido vinculados al cáncer. La TSA ha desplegado cientos de esas máquinas – conocidos como escáneres de ondas milimétricas – en los aeropuertos de EE.UU.. Pero a diferencia de Europa, ha decidido desplegar dos tipos de escáneres.

La TSA no quiso comentar específicamente sobre la decisión de la UE. Pero en un comunicado, el portavoz de la TSA, Mike McCarthy, dijo: «Como una de nuestras muchas capas de seguridad, la TSA despliega la tecnología más avanzada disponible para proporcionar la mejor oportunidad para detectar objetos peligrosos, como explosivos.»

«Se somete a pruebas rigurosas nuestra tecnología para asegurarse que cumple con nuestros altos estándares de detección de seguridad antes de que se coloque en los aeropuertos», continuó. «Desde enero de 2010, la avanzada tecnología de imagen ha detectado más de 300 artículos peligrosos o ilegales a los pasajeros en los aeropuertos de EE.UU. .»

Escáneres corporales han sido motivo de controversia en los Estados Unidos desde que se desplegaron por primera vez en las cárceles a finales de 1990 y luego en los aeropuertos después del atentado terrorista de septiembre del 2001. La mayor parte de la controversia se ha centrado en la intimidad, porque las máquinas pueden producir imágenes gráficas. Pero los fabricantes ya han instalado filtros de privacidad.

Artículo original en Nature

Invisibilidad mediante nanotubos de carbono

Ampliar información en: ycombinator o StumbleUpon

El «smartphone» puede ser usado para espiar lo que escribes en el ordenador

Científicos de Georgia Tech (EE.UU.) han verificado que los acelerómetros de muchos teléfonos móviles celuares de última generación (smartphones) se pueden usar para descrifrar lo que se escribes en un ordenador, como por ejemplo passwords y contenidos de correos electrónicos. Esto depende de que la persona que escribe tenga un teléfono cerca, pues el acelerómetro detecta las vibraciones de las teclas al ser pulsadas, y puede enviar esta información a un programa que las convierte en frases legibles con una precisión del 80%.

Esta técnica trabaja con grupos de teclas en lugar de teclas individuales, modela las “pulsaciones en las teclas” en pares y después define si las teclas fueron presionadas en el lado derecho o en el lado izquierdo del teclado y qué tan lejos se encuentran de las QWERTY. Una vez que ya recopiló esta información, compara los resultados con un diccionario precargado que se realizó del mismo modo y que contiene cerca de 58 000 palabras.

Los investigadores están convencidos de que los smartphones fabricados durante los últimos dos años son lo suficientemente sofisticados para ser víctimas de este ataque, aunque el teléfono tendría que ser infectado primero con spyware que se podría descargar fácilmente a través de una aplicación que no pida permisos para instalarse.

Fuente: Georgia Tech

Nuevo timo: «ahorradores» de energía eléctrica

Un aparato que, conectado en cualquier enchufe de la instalación doméstica, promete proteger nuestros electrodomésticos, ahorrar electricidad, cuidar el medio ambiente, salvarnos de las ondas electromagnéticas «dañinas», sea eso lo que sea. El chisme en cuestión tiene este aspecto:

Nada más enchufarlo se observa que se encienden en el frontal los dos testigos marcados como “On” y “Stable power”. El caso es que el «cacharro» consume poco pero se nota que mete ruido en la instalación al enchufarlo —las bombillas de la lámpara del salón lo han “notado”—, así que vamos a ver que tiene por dentro.

Además de los tornillos nos encontramos la primera sorpresa divertida: el testigo rojo del frontal es de adorno, no tiene nada detrás. Estupendo. Abrimos la carcasa y nos asomamos al interior:

Vaya, con que poquita cosa se puede “estabilizar” la corriente de toda la casa. Y qué hacen esas cositas, se preguntarán ustedes. La placa sirve para transformar la corriente del enchufe a la tensión apropiada para alimentar los dos leds que iluminan los testigos del frontal. Que para más inri van montados en serie. Que se encienden los dos siempre. ¿Algo más? Un condensador en paralelo que podemos desmontar tranquilamente y el aparato hace lo mismo que antes: nada de nada.

Siempre nos quedará el recurso de reclamar a la empresa fabricante y/o comercializadora, ¿no? Pues no. A ver si pueden encontrar su nombre, su CIF o alguna otra pista en el envase.

Ampliar información en: Halon Disparado

Bajo licencia Creative Commons

Los delincuentes encuentran la clave de los inmovilizadores de coches

Después de 16 años de declive, el robo de automóviles en Alemania subió en 2009, según cifras publicadas recientemente por la Asociación Alemana de Aseguradoras. Karsten Nohl of Security Research Labs in Berlin, Germany, has identified vulnerabilities in the engine immobilisers used to protect modern cars from theft. Karsten Nohl de Security Research Labs en Berlín, Alemania, ha identificado las vulnerabilidades en los inmovilizadores del motor, usados para proteger contra el robo de los automóviles modernos.

Un dispositivo instalado en el llavero que difunde a un coche moderno una señal de radio cifrada para el coche. Si la señal es reconocida por el receptor del coche, responde enviando una señal codificada a la unidad de control del motor (ECU), que permite al coche arrancar. Si el conductor intenta utilizar el llavero del coche incorrecto, ECU bloquea el motor.

Durante más de una década, los inmovilizadores han desempeñado un papel crucial en la reducción de robo de autos, dice Nohl. Pero las claves de cifrado propietarias que se utilizan para transmitir datos entre el llavero receptor, y el motor están tan mal implementadas en algunos cochesque son fácilmente saltadas, dijo Nohl en la conferencia Embedded Security in Cars, en Bremen , Alemania, el mes pasado.

El año pasado se tardó sólo seis horas para descubrir el algoritmo utilizado para crear la clave de cifrado en un inmovilizador utilizado ampliamente, el Hitag 2, fabricado por la firma holandesa NXP Semiconductors, lo que facilita «desinmovilizar» un coche con ese algoritmo. Y en 2005 Juels Ari de los laboratorios RSA en Cambridge, Massachusetts, y los investigadores de la Johns Hopkins University en Baltimore, Maryland, tardaron menos de una hora en romper un sistema de cifrado vendido por la empresa de tecnología estadounidense Texas Instruments.

Juels dice que estas faltas de seguridad eran posibles porque los algoritmos que las empresas utilizan para codificar las claves de cifrado compartidos entre el inmovilizador y el receptor, y el receptor y el motor no coinciden con la seguridad ofrecida por las versiones publicadas abiertamente como el estándar de cifrado avanzado (AES) adoptadas por el gobierno de EE.UU. para cifrar la información clasificada. Además, en ambos casos la clave de cifrado era demasiado corta, dice Nohl. La mayoría de los coches siguen utilizando una clave de 40 o 48 bits, pero el AES es de 128 bits – que sería demasiado largo de roer para los ladrones de coches que se moleste en tratar – es ahora considerado por los profesionales de la seguridad como una norma mínima. Se utiliza sólo por unos pocos fabricantes de automóviles.

«A nuestro entender la relación de causalidad directa entre la falta de adopción de sistemas de AES y el aumento de robo de autos no se puede justificar», dice Thomas Rudolph de NXP. Y un portavoz de Texas Instruments afirma que en algunos casos, sus sistemas criptográficos han demostrado ser más fuerte que AES.

Sin embargo, tanto NXP y Texas Instruments dicen que han eliminado gradualmente de sus sistemas de cifrado los de clave más cortas, y ambos ofrecen ahora AES de 128 bits.

Convencer a los fabricantes de automóviles para adoptar los nuevos sistemas sigue siendo un reto, dice Juels. Cree que todavía la piratería es un problema menor en comparación con otras formas más directas de robar coches. «La reacción que obtuve fue que sería más barato utilizar un camión.»

Fuente: NewScientist

___________________

Enlaces relacionados:

– Actualidad informática: Criptografía

– Apuntes Informática Aplicada a la Gestión Pública. GAP. UMU. Seguridad en Informática

– Enlaces de interés en informática. Universidad de Murcia. Rafael Barzanallana

Presentada una aplicación para móvil con la que víctimas de violencia de género alerten de riesgos

La Universidad de Jaén ha presentado este jueves, Día Mundial contra la Violencia de Género, una aplicación para teléfonos móviles con la que las víctimas pueden emitir una alerta ante una situación de riesgo.

La aplicación, totalmente gratuita, ha sido presentada por David Méndez y Frank Lindner, de Delacroy Innoware S.L., una Empresa de Base Tecnológica (EBT) formada por un grupo de jóvenes emprendedores jiennenses que se encuentra en proceso de reconocimiento oficial por parte de la propia UJA y que se dedica a la innovación tecnológica.

El dispositivo forma parte de la plataforma denominada Helpers, que ayuda a personas que se encuentran en cualquier situación de riesgo, y en particular, a aquellas mujeres que sufren violencia de género. Esta plataforma la forman un portal web y una aplicación disponible para dispositivos móviles con iOS (iPhone, iPad, iPod) y Android (últimos modelos de LG, Samsung, HTC, Sony-Ericsson, Google, etcétera).

La aplicación móvil SOS Helpers dispone de un módulo de aviso simple de emergencia a través del cual cada usuario podrá enviar un mensaje sms automático y con mínima intervención (agitar el teléfono y tocar el centro de la pantalla), que incluye su posición GPS actual y un mensaje de ayuda personalizado a todos los contactos que desee y previamente definidos, los cuales a su vez podrán acceder al seguimiento de la posición GPS del usuario con una activación anterior.

Igualmente, proporciona un acceso rápido a números de emergencia importantes para más de 120 países, a través de la posición actual de los usuarios y sin tener que estar conectado a Internet. La aplicación está disponible en cinco idiomas (inglés, francés, español, alemán y portugués).

Ampliar información en: europapress.es

Raytheon comercializa el «rayo del dolor»

Raytheon (empresa en la que Percy Spencer ideó el horno de microondas) ha invertido años de trabajo y muchos millones de dólares en lograr que su famoso «rayo del dolor» es un dispositivo desagradable y a la vez inocuo, y tras haber recibido el visto bueno de las autoridades estadounidenses, lo comercializa a clientes interesados en una forma de mantener a raya toda clase de elementos supuestamente indeseables.

Raytheon ya tiene un comprador para el Silent Guardian (rayo del dolor), algo que ha sido comunicado durante una conferencia de la OTAN sobre tecnologías contra la piratería; un ámbito en el que este dispositivo de 4500 kg podría valer su peso en oro. Funciona emitiendo radiación de microondas con potencia de 30 kW que genera un dolor insoportable en seres humanos, casi como si te estuvieran quemando vivo. A diferencia de lo que puede suceder con porras y pelotas de goma, el Silent Guardian no deja secuelas físicas permanentes, y además, es omnidireccional pues basta con conectar dos antenas al camión de transporte (como los «routers» wifi de uso doméstico), y puede cubrir un radio de casi 360º, actuando sobre cualquier persona a 250 metros de distancia.

Otra lugar de instalación será la cárcel del condado de Los Ángeles en Costaic (EE.UU.). Allí, recientemente, se produjo un motín que duró más de una hora y dejó más de 20 personas heridas, por lo que sus responsables han decidido atajar el problema por la vía rápida, instalando un Silent Guardian en el techo de una de las zonas dormitorio que «freirá» con sus ondas a frecuencias de microondas a cualquier interno díscolo.

Enlaces de interés:

– ¿El microondas quita vitaminas y nutrientes a los alimentos?

– Apuntes Introducción a la Informática.GAP. UMU. Redes y comunicaciones

– Apuntes Introducción a la Informática. GAP. UMU. La Información